Simjacker, la falla dei telefonini regina della sorveglianza silenziosa. Rivelato un buco di sicurezza nelle sim card che trasforma ogni tipo di smartphone in uno spione viaggiante. Pochi addetti ai lavori lo conoscevano dal 2011. Utilizzato da un’azienda privata in favore di alcuni governi. Potrebbe essere servito per campagne di disinformazione, frodi finanziarie, spionaggio e sabotaggio.

“Riteniamo che questa vulnerabilità sia stata sfruttata per almeno due anni da sofisticati criminali in più paesi, principalmente ai fini della sorveglianza”. La raggelante dichiarazione degli esperti di AdaptiveMobile Security riguarda la scoperta di un metodo di attacco basato su sms per rintracciare e spiare chiunque con qualsiasi telefono. L’attacco, che sfrutta una funzione delle sim card dei telefoni cellulari, è stato subito ribattezzato simjacker perché in grado di “prendere in ostaggio” e dirottare (hijacking) il nostro stesso telefonino. È attivo in questo momento e sarebbe in grado di colpire in molti paesi, dalle Americhe all’Africa, all’Europa. Nonostante non si tratti di un nuovo tipo di attacco la notizia, secondo gli esperti di Adaptive, è che sarebbe stato concepito e utilizzato da due anni da un’azienda privata – di cui non hanno finora rivelato il nome – in favore di alcuni governi, inzialmente per rintracciare criminali o terroristi e successivamente per sorvegliare dissidenti, giornalisti e oppositori politici in Europa e Medio Oriente.

Come si spia

Come si spia

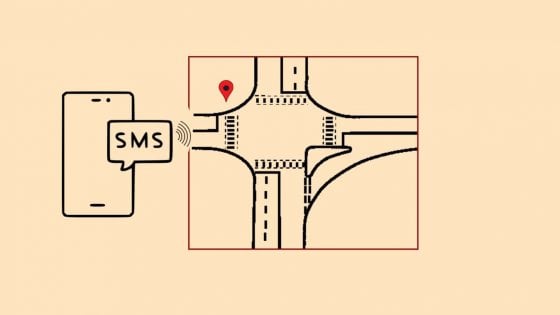

L’attacco prende di mira le sim card per inviare messaggi sms al numero di telefono della vittima per avviarne il browser, o per visualizzare specifici contenuti sfruttando un vecchio protocollo usato degli stessi operatori mobili per inviare offerte promozionali agli utenti o fornire informazioni di fatturazione. Ma l’sms non viene visualizzato, quindi la vittima rimane ignara dell’attacco. Grazie a questo meccanismo gli invii ripetuti di sms consentono di geolocalizzare il bersaglio. Gli sms infatti contengono istruzioni nascoste supportate dal browser S@T dei dispositivi, un’applicazione che risiede sulla scheda sim, anziché sul telefono, e consentono di consegnare i dati sulla posizione e i codici Imei a un utente malintenzionato.

Funziona su ogni telefono

L’attacco, che funziona indipendentemente dal tipo di dispositivo dell’utente è stato osservato sui dispositivi Apple, ZTE, Google, Huawei, Samsung e “persino dispositivi Internet of Things con schede sim”, hanno detto i ricercatori. Secondo AdaptiveMobile gli attacchi simjacker traccerebbero i numeri di telefono bersaglio diverse volte al giorno, per lunghi periodi, ma solo nel caso di obiettivi di alto valore per centinaia di volte in un periodo di 7 giorni. “Non si tratta di un’operazione di sorveglianza di massa, ma di un’operazione progettata per tracciare un gran numero di persone per una varietà di scopi, con obiettivi e priorità che cambiano nel tempo”.

Chi se ne è servito?

Eppure secondo i ricercatori del CNIT, il Consorzio Nazionale Universitario per le telecomunicazioni, il tipo di attacco è vecchio e non è possibile escludere che sia stato usato da agenzie governative per intercettare malavitosi e potenziali terroristi. Addirittura, secondo il giornale ZDNet, il primo a dare la notizia, questi attacchi sono noti, almeno a livello teorico, dal 2011, quando il ricercatore di sicurezza rumeno Bogdan Alecu ha descritto per la prima volta come un sofisticato criminale informatico potrebbe abusare dei comandi particolari (STK) per iscrivere gli utenti a numeri premium.

Ora però qualcuno ha trovato il modo di trasformarli in un’arma impropria, anche perché l’attacco simjacker è semplice ed economico: basta un modem GSM da da 10 dollari e il telefono di una vittima. “A livello globale, la sua funzione è stata in gran parte sostituita da altre tecnologie e le sue specifiche non sono state aggiornate dal 2009, tuttavia, come molte tecnologie legacy, è ancora stata utilizzata pur rimanendo in background”, dicono gli esperti. Ma questo significa anche che gli operatori di rete dovrebbero essere in grado di configurare le loro apparecchiature per bloccare tali dati che attraversano le loro reti raggiungendo i dispositivi dei loro clienti. Un’azione che molti sollecitano da subito visto che sarebbero oltre un miliardo gli utenti potenzialmente esposti a questo metodo di sorveglianza silenziosa.

Altri comandi supportati da S@T Browser includono la possibilità di effettuare chiamate e “spegnere” le carte sim. Secondo i ricercatori simjacker potrebbe anche essere utilizzato per campagne di disinformazione, frodi finanziarie, spionaggio e sabotaggio. “La vera preoccupazione – ci dice Nicola Blefari Melazzi, presidente del CNIT – è che di casi come questi ce ne potrebbero essere altri, causati dall’utilizzo di applicazioni obsolete risalenti a un tempo in cui non c’era molta attenzione alla cybersecurity. Anche per questo è importante investire nella ricerca e nella formazione delle nuove generazioni.”

Lascia un commento