Il gruppo cinese Thrip prende di mira i sistemi satellitari. Gli hacker al soldo di Pechino agiscono tenendo un basso profilo ma puntano a obiettivi di alto livello. Gli esperti: “forse puntano a sabotare i sistemi satellitari”.In gergo sono chiamati APT (Advanced Persistent Threat) e rappresentano la punta di diamante dei servizi segreti nella cyber-guerrilla. Tra i più pericolosi (e attivi) ci sono quelli collegati al governo di Pechino, i cui obiettivi spaziano tra lo spionaggio industriale e l’acquisizione di informazioni di inteligence.

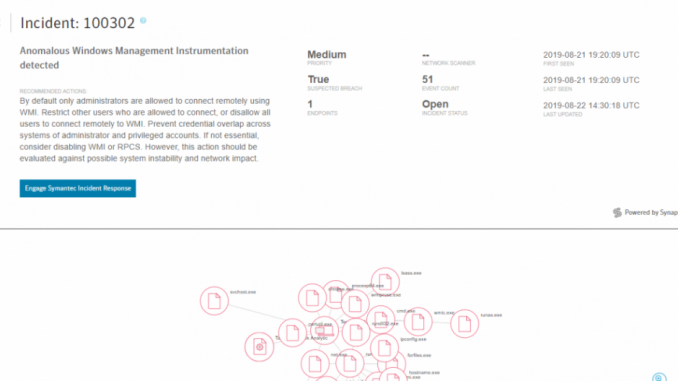

Il nuovo report di Symantec, pubblicato sul blog della società di sicurezza informatica, accende i riflettori su Thrip, un gruppo APT attivo da tempo (i ricercatori l’hanno individuato per la prima volta nel giugno del 2018) e che negli ultimi tempi ha intensificato la sua attività.

I cyber-spioni che fanno riferimento a Thrip rappresentano una categoria particolarmente £”rognosa” per gli esperti di sicurezza. Come spiegano i ricercatori nel report dell’anno scorso, gli hacker utilizzano tecniche di attacco che sfruttano normali strumenti di amministrazione, che lasciano ben poche tracce e gli consentono di agire mantenendo un basso profilo che rende più difficile la loro individuazione.

In passato, Thrip ha preso di mira principalmente aziende di telecomunicazioni, società operanti nel settore della difesa e anche aziende che gestiscono operativamente i sistemi satellitari. Un dettaglio, quest’ultimo, che aveva suscitato anche un certo allarme legato alla possibilità che il reale obiettivo dei pirati informatici fosse quello di portare a termine operazioni di sabotaggio in grado di mettere K.O. le reti satellitari.

La nuova analisi si concentra proprio su questo aspetto. Thrip, infatti, avrebbe continuato a mantenere nel centro del mirino proprio le società coinvolte nella gestione delle trasmissioni via satellite e, in particolare, i dipartimenti che si occupano della gestione operativa dei satelliti stessi.

La nuova analisi si concentra proprio su questo aspetto. Thrip, infatti, avrebbe continuato a mantenere nel centro del mirino proprio le società coinvolte nella gestione delle trasmissioni via satellite e, in particolare, i dipartimenti che si occupano della gestione operativa dei satelliti stessi.

Una scoperta che, specificano dalle parti di Symantec, è stata possibile solo grazie all’uso della tecnologia Targeted Attack Analytics (TAA), che utilizza sistemi di intelligenza artificiale per individuare attacchi che, con gli strumenti tradizionali, rischierebbero di passare inosservati.

Gli attacchi più recenti, gli ultimi dei quali risalgono al luglio 2019, hanno fornito ai ricercatori anche degli elementi ulteriori che permettono di inquadrare meglio l’attività del gruppo.

Tra gli strumenti adottati, infatti, c’è una nuova backdoor (battezzata con il nome di Sagerunex) che gli hacker utilizzano per garantirsi la persistenza di acceso ai sistemi compromessi.

L’analisi del codice di Sagerunex avrebbe evidenziato, si legge nel report, notevoli similitudini con uno strumento simile che gli esperti conoscono con il nome di Evora e che è stato utilizzato in passato da un altro gruppo di cyber-spioni: Billbug.

Insomma: secondo gli esperti di Symantec, l’attività di Thrip si inserirebbe in una più ampia campagna di spionaggio condotta da diversi gruppi ma orchestrata da un’unica mano. Con tutta probabilità, quella di Pechino.

Lascia un commento