La truffa a luci rosse cambia: ora distribuisce trojan e ransomware. Dopo aver estorto migliaia di dollari in tutto il mondo, i pirati hanno cominciato a utilizzare il trucchetto per spacciare malware in grande stile.

Si chiama ingegneria sociale ed è una delle armi più efficaci nelle mani dei cyber-criminali. In sintesi, potremmo definirla come l’uso di meccanismi psicologici per suscitare reazioni e indurre la potenziale vittima ad agire in maniera avventata.

L’esempio più limpido del suo impatto, almeno in tempi recenti, è quello della cosiddetta truffa a luci rosse, di cui abbiamo già parlato in passato, che ora sta vivendo l’ennesimo cambio di pelle: i pirati la stanno usando per diffondere trojan e ransomware.

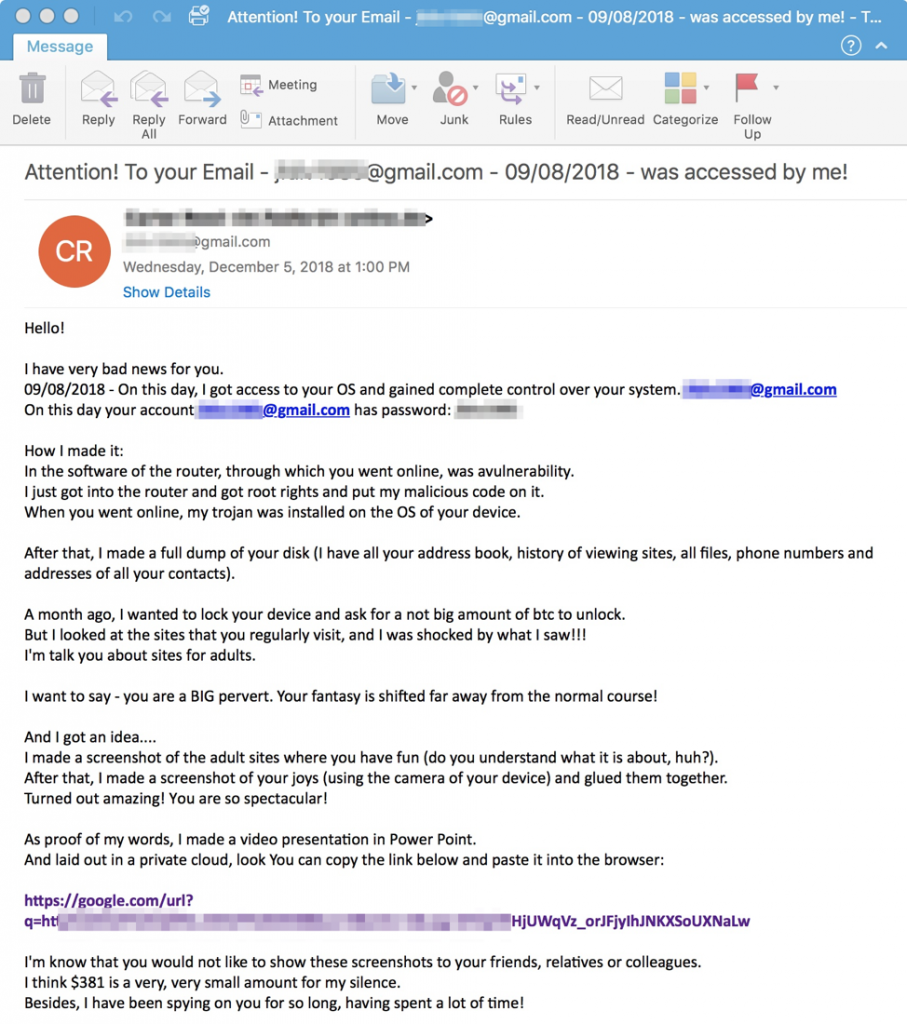

In cosa consiste la tecnica? In una semplice email, in cui i cyber-criminali minacciano la vittima sostenendo di aver violato il suo computer con un trojan e aver registrato un video dalla webcam mentre guardava video pornografici su Internet. Il messaggio si conclude chiedendo un riscatto in Bitcoin e minacciando di diffondere il video nel caso non venisse pagato.

Naturalmente tutta la storia della violazione del computer e della registrazione del video sono false, ma a quanto pare la minaccia è abbastanza convincente da indurre molte delle vittime a pagare.

La prima versione della truffa, di cui abbiamo parlato in questi articoli, prendeva di mira un ristretto numero di persone. I pirati, infatti, avevano escogitato il trucchetto dopo aver messo le mani sul database degli iscritti a un sito porno che aveva subito una violazione.

In queste condizioni, l’efficacia della truffa era garantita. I criminali, infatti, sapevano di rivolgersi a qualcuno che effettivamente era iscritto a un sito pornografico e nel messaggio inserivano anche la sua password di accesso al sito, in modo da rendere più credibile la minaccia.

Dopo aver incassato 50.000 dollari in una sola settimana, i pirati devono aver capito di aver trovato un possibile filone d’oro e hanno deciso di provare ad alzare il tiro, contando sulla legge dei grandi numeri.

La seconda versione della truffa è stata infatti “spammata” a casaccio, senza utilizzare un elenco di iscritti a servizi porno ma scommettendo sul fatto che una percentuale non indifferente di chi naviga su Internet li frequenti.

Scommessa vinta, al punto che la truffa è stata poi replicata in varie nazioni (anche in Italia) garantendo ai pirati incassi comunque apprezzabili. Considerato che il riscatto chiesto è di 500 dollari, infatti, il margine di profitto è decisamente elevato: basta che una decina di persone paghi per giustificare l’investimento iniziale per inviare le email.

Ora siamo di fronte all’ennesima evoluzione. Il messaggio è sempre lo stesso, ma con un elemento ulteriore: questa volta i pirati inseriscono nell’email un collegamento Internet attraverso il quale la sventurata vittima può scaricare una presentazione in Powerpoint con degli screenshot tratti dal video.

Nel testo del messaggio, l’inserimento della presentazione viene definita come una “prova” della veridicità della minaccia. Peccato che il link non conduca a una presentazione, ma a un file ZIP che contiene un malware.

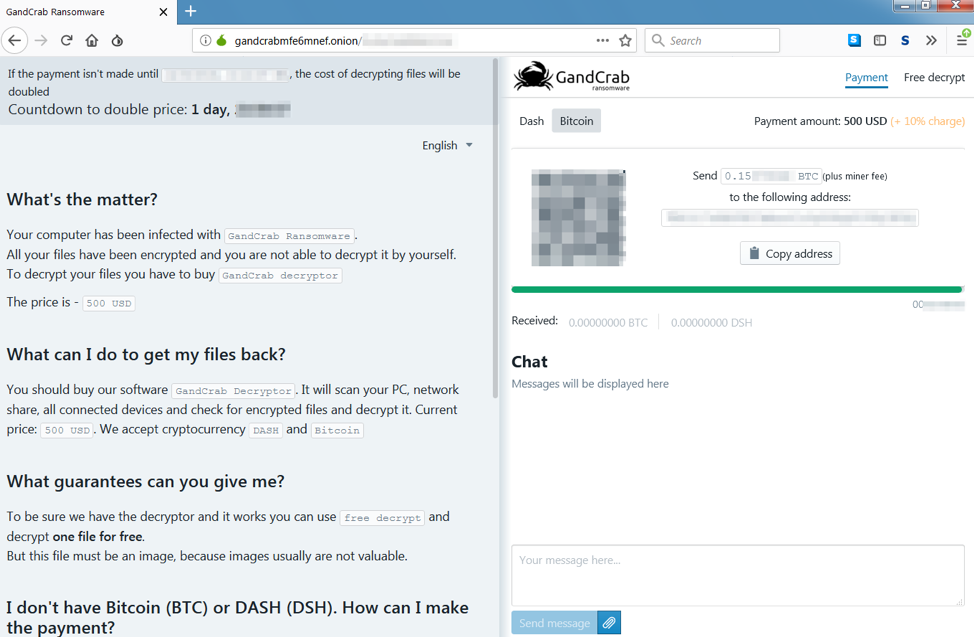

Come spiega Proofpoint, che ha dedicato un report alla nuova versione della truffa, all’apertura dell’archivio compresso viene avviato un eseguibile chiamato GrandCrab.

A questo punto, quindi, si passa da un’estorsione basata su una falsa minaccia a un ricatto basato su qualcosa di molto più concreto: GrandCrab è infatti un classico cripto-ransomware, che al momento dell’esecuzione codifica tutti i file sul PC chiedendo i soliti 500 dollari di riscatto.

Non solo: il malware contiene anche un modulo chiamato Azorult, che si occupa invece di rubare informazioni sensibili dal computer (credenziali di accesso ai servizi online, cronologia di navigazione e simili) e inviarli agli autori dell’attacco.

Insomma: in caso di clic sul collegamento, i pirati informatici fanno il pieno: si mettono nelle condizioni di incassare il riscatto e rubano informazioni che gli consentiranno di portare ulteriori attacchi.

Lascia un commento