I processori AMD Ryzen e EPYC potenzialmente a rischio di 13 vulnerabilità. Anche per AMD si delinea uno scenario simile a quello Spectre di poco più di 2 mesi fa: una società di analisi di sicurezza israeliana ha reso pubbliche informazioni su 13 vulnerabilità di cui sarebbero vittime in forma diversa i processori Ryzen e EPYC in commercio. Si attende una risposta da AMD, ma alcuni dettagli paiono essere quantomeno nebulosi.

13 vulnerabilità per i processori AMD

Nella serata di martedì 13 marzo l’azienda israeliana CTS-Labs specializzata in problematiche di sicurezza, sino ad oggi pubblicamente sconosciuta, ha pubblicato un whitepaper che documenta ben 13 differenti vulnerabilità di cui sarebbero afflitti i processori AMD basati su architettura Zen. Nello specifico parliamo dei modelli Ryzen, EPYC, Ryzen Pro e Ryzen Mobile.

Quando un’azienda impegnata nel settore della sicurezza informatica il tipico modo di operare standard è quello di notificare al produttore quanto emerso dalle proprie ricerche, così che il produttore possa verificare e intervenire ove possibile. In genere viene dato un periodo finestra di 90 giorni, trascorsi i quali quanto è stato scoperto viene reso pubblico qualora la sua conoscenza sia materia di importanza pubblica a seconda del prodotto coinvolto e della sua diffusione sul mercato. Tornando al recente passato con le vulnerabilità Meltdown e Spectre rese pubbliche lo scorso mese di gennaio, i produttori di CPU coinvolti erano stati notificati dal tema di sicurezza di Google della loro esistenza vari mesi prima così che potessero intervenire a valutarne la portata.

Questo modo di operare è uno standard non scritto nel mercato, ma che in questo caso non è stato rispettato. CTS-Labs avrebbe infatti non solo notificato le problematiche di sicurezza ad AMD circa 24 ore prima di rendere pubbliche le proprie scoperte, ma le avrebbe anche condivise con stampa internazionale prima di fornire informazioni ad AMD. CTS-Labs avrebbe inoltre incaricato una società PR di gestire per proprio conto le richieste di informazioni che sarebbero naturalmente emerse dopo la pubblicazione delle proprie scoperte: anche in questo caso un approccio ben diverso a quanto siamo stati abituati a vedere nel settore in caso di eventi di simile portata.

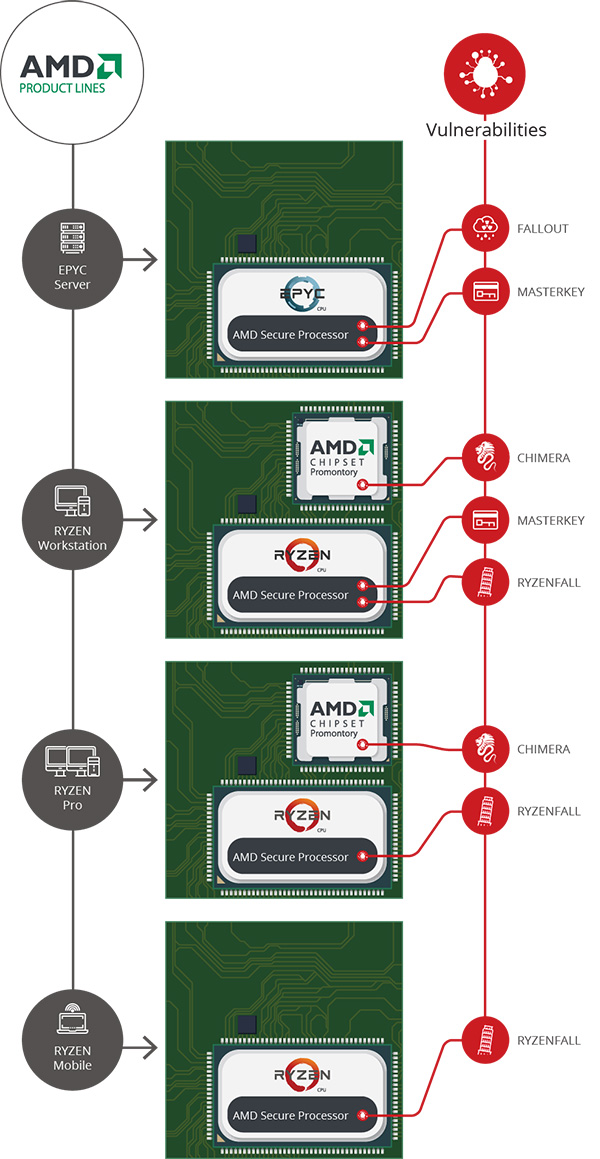

CTS-Labs ha evidenziato 13 vulnerabilità, documentate all’interno di un sito web appositamente creato accessibile all’indirizzo www.amdflaws.com. Sono 4 le tipologie di vulnerabilità, indicate con i nomi di Ryzenfall, Masterkey, Fallout e Chimera, che interessano in modo differente i processori AMD e i chipset dell’azienda americana appartenenti alla famiglia Promontory. Quali prodotti siano influenzati da quale vulnerabilità è dettagliato nello schema seguente.

Le 3 vulnerabilità MasterKey sono state verificate nei processori EPYC e Ryzen, con buona probabilità secondo GTS-Labs che possano presentarsi anche con le soluzioni Ryzen Pro e Ryzen Mobile: per queste CPU sono infatti solo state teorizzate, osservando il codice.

Gli exploit Chimera sono incentrati sui chipset della famiglia Promontory, soluzioni sviluppate da ASMedia per conto di AMD. Le vulnerabilità sono documentate nei processori Ryzen e Ryzen Pro, assenti invece in quelli EPYC e Ryzen Mobile, implementabili sia a livello software come hardware.

Gli exploit della serie Ryzenfall sono 4, incentrate sul funzionamento del sistema operativo AMD Secure OS che governa il modo di operare del secure processor integrato nei processori Ryzen e che è basato su architettura ARM Cortex 5 con tecnologia ARM TrustZone. Le 3 vulnerabilità Fallout, infine, sono specifiche dei soli processori della famiglia EPYC e operano in modo molto simile a quelle Ryzenfall.

Senza voler entrare nel dettaglio delle vulnerabilità che sono state riportate, è da evidenziare come queste richiedano privilegi di amministratore per poter essere utilizzate. Di conseguenza il sistema, in un qualche modo, deve già essere stato violato per poterle applicare ed eseguire a proprio vantaggio. Si tratta di vulnerabilità cosiddette “second stage”, che richiedono un primo livello di accesso al sistema a livello amministrativo prima di poterle sfruttare a proprio favore per installare del software nocivo.

Per meglio spiegare il potenziale rischio possiamo fare un paragone con la vita di tutti i giorni. Se permetto a qualcuno di entrare all’interno della mia abitazione permetto di eseguire una vulnerabilità di primo livello; se chi viola la mia casa installa delle telecamere di sicurezza nascoste che spiano cosa avvenga all’interno della casa sfrutta, grazie alla prima vulnerabilità, una vulnerabilità di secondo livello.

Al momento attuale AMD ha ufficialmente rilasciato la seguente dichiarazione sul proprio sito web:

We have just received a report from a company called CTS Labs claiming there are potential security vulnerabilities related to certain of our processors. We are actively investigating and analyzing its findings. This company was previously unknown to AMD and we find it unusual for a security firm to publish its research to the press without providing a reasonable amount of time for the company to investigate and address its findings. At AMD, security is a top priority and we are continually working to ensure the safety of our users as potential new risks arise. We will update this blog as news develops.

L’azienda prende tempo per verificare quanto è stato indicato nel report di CTS-Labs, evidenziando però come sia assolutamente non usuale che un bug di sicurezza venga documentato al produttore coinvolto senza fornire un ragionevole tempo per poter analizzare e verificare quanto scoperto.

Dal momento della pubblicazione dei risultati delle ricerche interne di CTS-Labs sono emerse ulteriori informazioni, che portano a considerare come la pubblicazione di queste vulnerabilità sia avvenuta in modalità decisamente atipica. Partendo dal presupposto insindacabile che AMD deve verificare quanto affermato, intervenendo dove necessario per ripristinare la sicurezza dei propri processori e delle proprie piattaforme, le tempistiche e le modalità così come evidenziato poco sopra lasciano quantomeno stupiti rispetto al modo di operare dell’industria nel complesso.

L’azienda è stata costituita nel 2017, ha un team interno che a quanto pare comprende 3 soli dipendenti e non ha prima di questi giorni reso pubblica alcuna ricerca interna legata alla sicurezza. Il dominio www.amdflaws.com è stato registrato circa 3 settimane fa, ma il suo intestatario non è pubblico. Partendo dal presupposto che le vulnerabilità siano presenti e che sia fondamentale indagare su queste e sugli effetti che possono avere all’atto pratico sugli utenti il modo di operare di CTS-Labs è molto lontano da quanto mostrato in passato da aziende impegnate nella gestione di problematiche di sicurezza informatica.

La mancanza di dettagli tecnici specifici sulle vulnerabilità, oltre alla volontà dell’azienda di non divulgarle, porta inoltre a pensare che quanto reso pubblico sia effettivamente presente e verificabile ma comunicato con una modalità che punta in primo luogo a creare scalpore. Gli stessi nomi scelti per raggruppare le vulnerabilità, nonché il nome di dominio con il quale la documentazione è stata resa pubblica, sembra siano stati scelti per sbeffeggiare AMD e incutere una percezione molto negativa sull’azienda. Da questo la considerazione che tutto questo potrà generare un potenziale danno economico a carico di AMD che è stato quasi previsto, in particolare con riferimento al calo del valore delle azioni: chi opera in borsa con una strategia che punta al calo di valore delle azioni di una specifica azienda può ottenere da tutto questo un interessante profitto.

Attendiamo una risposta ufficiale di AMD che arriverà presumibilmente nei prossimi giorni, non appena le vulnerabilità saranno analizzate e verificate internamente. Se confermate, come del resto sembra da alcuni specialisti di sicurezza esterni ai quali CTS-Labs ha permesso di replicarle, queste vulnerabilità andranno in qualche modo neutralizzate da AMD ma è ancora prematuro capire come questo potrà avvenire.

Lascia un commento