Nuova campagna di cyber spionaggio ai danni del settore energetico. Nel mirino le organizzazioni che si occupano di estrazione e distribuzione di petrolio e gas. Il gruppo di cyber spioni attivi da almeno un anno.

Una vasta campagna di cyber attacchi che prende di mira principalmente enti e aziende che operano nel settore energetico (petrolio e gas) è stata individuata dai ricercatori di Intezer.

Come si legge nel report pubblicato dalla società di sicurezza a firma di Nicole Fishbein e Ryan Robinson, i cyber spioni sarebbero attivi da almeno un anno e starebbero cercando di compromettere numerose aziende del settore.

Gli strumenti utilizzati sono ben conosciuti e rientrano nella categoria dei trojan: Agent Tesla, AZORult, Formbook, Loki e Snake Keylogger.

La parte più interessante del report, però, riguarda le tecniche di attacco utilizzate. I pirati informatici, infatti, utilizzano come vettore l’email, allegando i malware all’interno di file in formato PDF; ISO e CAB.

La parte più interessante del report, però, riguarda le tecniche di attacco utilizzate. I pirati informatici, infatti, utilizzano come vettore l’email, allegando i malware all’interno di file in formato PDF; ISO e CAB.

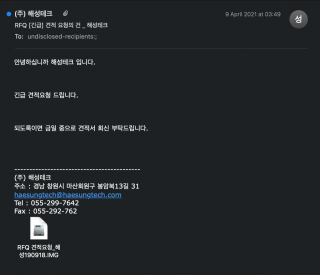

Per colpire le potenziali vittime, utilizzano messaggi di spear phishing estremamente sofisticati, in cui ogni dettaglio viene curato fin nei minimi particolari, a partire dall’indirizzo di posta elettronica utilizzato.

Le tecniche usate dai cyber spioni, in questo caso, sono due. La prima è il typo-squatting, cioè la registrazione di domini che consentono di inviare email che in qualche modo somigliano a indirizzi legittimi di altri soggetti operanti nel settore.

Tra gli esempi citati dai ricercatori c’è la sostituzione del punto con un trattino (info@società-co.kr al posto di info@società.co.kr) e altri stratagemmi simili.

La seconda tecnica è un classico spoofing dell’indirizzo email, ottenuto attraverso l’inserimento di un header che altera l’indirizzo del mittente.

In molti casi, gli indirizzi scelti fanno riferimento a persone esistenti, impiegate nelle aziende che i pirati cercando di impersonare.

La stessa attenzione viene riservata al contenuto del messaggio: le email individuate contengono riferimenti a progetti in corso o in via di progettazione e utilizzano tecniche di ingegneria sociale per indurre la vittima ad aprire gli allegati, che vengono proposti, per esempio, come offerte per la fornitura di materiali o comunicazioni relative ai progetti cui bisogna rispondere entro un termine molto stretto.

Insomma: poca fantasia nella scelta dei malware ma una strategia di attacco estremamente raffinata.

Lascia un commento