Il trojan URSNIF attacca l’Italia. Attenti alle email dai vostri contatti. Il malware si diffonde inviando un documento Word allegato via email, rispondendo ai thread attivi delle vittime. E ci cascano in tanti…

Non serve un malware particolarmente sofisticato o complicate tecniche di attacco per mietere un numero impressionante di vittime. Molte volte ai pirati informatici basta azzeccare il giusto stratagemma.

Nel caso di URSNIF, la mossa vincente dei cyber-criminali è stata quella di modificare lievemente la strategia per la diffusione del loro trojan attraverso i messaggi di posta elettronica. A spiegarlo sono i ricercatori di Libraesva, che hanno studiato il funzionamento e la diffusione del trojan nel nostro paese.

Di solito i malware che utilizzano l’email per diffondersi agiscono in maniera piuttosto meccanica: una volta infettato un computer, usano la lista dei contatti per inviare un’email predefinita con allegata una copia del trojan stesso.

Una tecnica che ha avuto un certo successo nei primi anni 2000, ma che col tempo ha mostrato tutti i suoi limiti. Vero è che un messaggio di posta elettronica che arriva da un mittente che conosciamo può essere più credibile di un’email che arriva da uno sconosciuto, ma azzeccare oggetto e contenuto che siano coerenti e altrettanto credibili non è facile.

Per capirci, se il nostro capufficio ci manda un messaggio con oggetto “questo video ti farà morire dalle risate” o un amico con cui di solito giochiamo a calcetto ci invia un documento contabile, qualche sospetto sull’autenticità dell’email può venirci.

Gli autori di URSNIF hanno pensato bene di rendere più credibile le email programmando il loro trojan per inviare messaggi inserendoli nei thread attivi del programma di posta elettronica. In questo modo il messaggio non arriva come una meteora isolata dal contesto, ma sembra a tutti gli effetti la risposta a una conversazione. Risultato: URSNIF si sta diffondendo a macchia d’olio e rischia di diventare un vero problema.

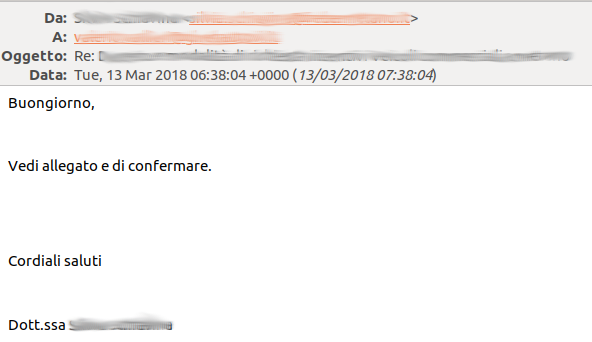

Il messaggio è sintetico, ma arriva come risposta a uno scambio di email già iniziato. E pare che questo sia sufficiente per renderlo estremamente credibile…

Il vettore di attacco è un file di Word allegato al messaggio, che utilizza le istruzioni Macro per avviare l’installazione di URSNIF. Per aggirare i controlli dei software antivirus, inoltre, il malware modifica la sequenza dei comandi Macro in modo da non offrire punti di riferimento relativi al suo modus operandi.

Secondo i ricercatori di Libraesva, però, il vero problema non è la struttura del malware o le sue mutazioni che gli consentono di aggirare i controlli, quanto l’efficacia della tecnica di ingegneria sociale.

Prima di tutto perché la provenienza apparentemente “sicura” del messaggio induce i destinatari ad abilitare le Macro (disabilitato di default in Word) senza farsi troppe domande.

In secondo luogo perché la stessa società di sicurezza ha notato che molti utenti cascano nel tranello al punto da ignorare gli avvisi dell’antivirus, arrivando addirittura a recuperare il file messo in quarantena dal software di sicurezza e disattivare il sistema di protezione pur di aprirlo.

E sì che il messaggio stesso non è un gran capolavoro: “Buongiorno, Vedi allegato e di confermare. Cordiali saluti”. L’errore grammaticale, però, sembra non sia sufficiente a far suonare un campanello di allarme in chi lo riceve.

Darwin l’avrebbe chiamata “selezione naturale”, ma c’è un ultimo elemento a discolpa di chi cade nella trappola. Nella composizione dell’email, il malware utilizza la firma dell’account di posta elettronica violato, aggiungendo quindi un tocco di realismo (forse quello più importante) al messaggio.

Tutta la vicenda, in definitiva, è l’ennesima dimostrazione che sulla cultura della sicurezza informatica c’è ancora parecchio da lavorare.

Lascia un commento