WannaCry è inattivo, ma ci sono ancora milioni di computer infetti. Il ransomware è stato bloccato, ma non ha smesso di diffondersi. Uno studio ha rilevato milioni di computer infetti in tutto il mondo.

Pensavate che il capitolo WannaCry fosse definitivamente chiuso? Sbagliato. Il ransomware che nel maggio 2017 ha devastato migliaia di computer è ancora in circolazione, anche se non ce ne accorgiamo.

Secondo Jamie Hankins della società di sicurezza Kryptos Logic, ci sono ancora milioni di computer infettati dal malware.

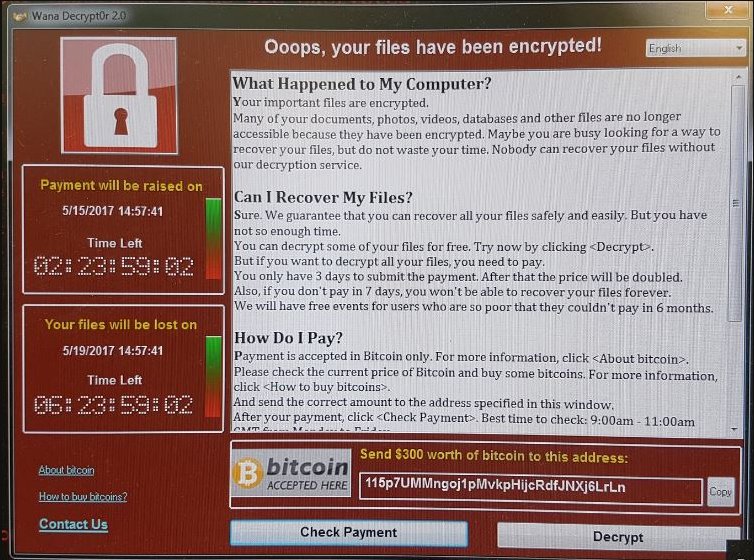

Come abbiamo raccontato ai tempi, WannaCry è un worm con funzioni di ransomware, che si diffonde autonomamente sfruttando un exploit messo a punto dalla National Security Agency (EternalBlue) che gli consente di colpire qualsiasi PC Windows che non abbia installato gli aggiornamenti rilasciati da Microsoft in seguito all’ondata di infezioni del malware.

L’attacco del maggio 2017 è stato fermato grazie a uno stratagemma (quasi involontario) messo in campo da Marcus Hutchins, un ricercatore di sicurezza inglese che ha avuto una splendida intuizione.

Hutchins, insieme al collega Darien Huss, ha individuato un indirizzo Internet nel codice e ha scoperto che si trattava di un dominio inesistente. Quando lo ha registrato, ha bloccato di fatto l’azione del ransomware.

In un primo momento si era pensato che Hutchins avesse individuato una sorta di kill switch inserito dai pirati informatici in WannaCry. In seguito, però, si è scoperto che la verità era un’altra.

Come ci ha spiegato qualche tempo dopo Mikko Hyppönen di F-Secure, si trattava semplicemente di un trucchetto escogitato dai cyber-criminali per nascondere l’attività del ransomware nel caso in cui venisse analizzato in una sandbox da un ricercatore antivirus.

Come ci ha spiegato qualche tempo dopo Mikko Hyppönen di F-Secure, si trattava semplicemente di un trucchetto escogitato dai cyber-criminali per nascondere l’attività del ransomware nel caso in cui venisse analizzato in una sandbox da un ricercatore antivirus.

Dal momento che negli ambienti controllati usati per analizzare i software sospetti le connessioni a Internet vengono simulate, WannaCry provava a connettersi a un sito che non esisteva. Se riceveva una risposta positiva, significava che era in una sandbox e bloccava ogni attività.

Quando Hutchins ha registrato il dominio, di conseguenza, ha praticamente ingannato il malware, che è “entrato in letargo”.

Questo, però, non vuol dire che sia sparito. Hankins ha analizzato il traffico di rete diretto verso il famigerato dominio e, stando alle sue analisi, ci sono ancora parecchi computer che periodicamente eseguono un collegamento. Questo significa che sui sistemi è presente una copia di WannaCry, che prova ancora a controllare se si trova in una sandbox o no.

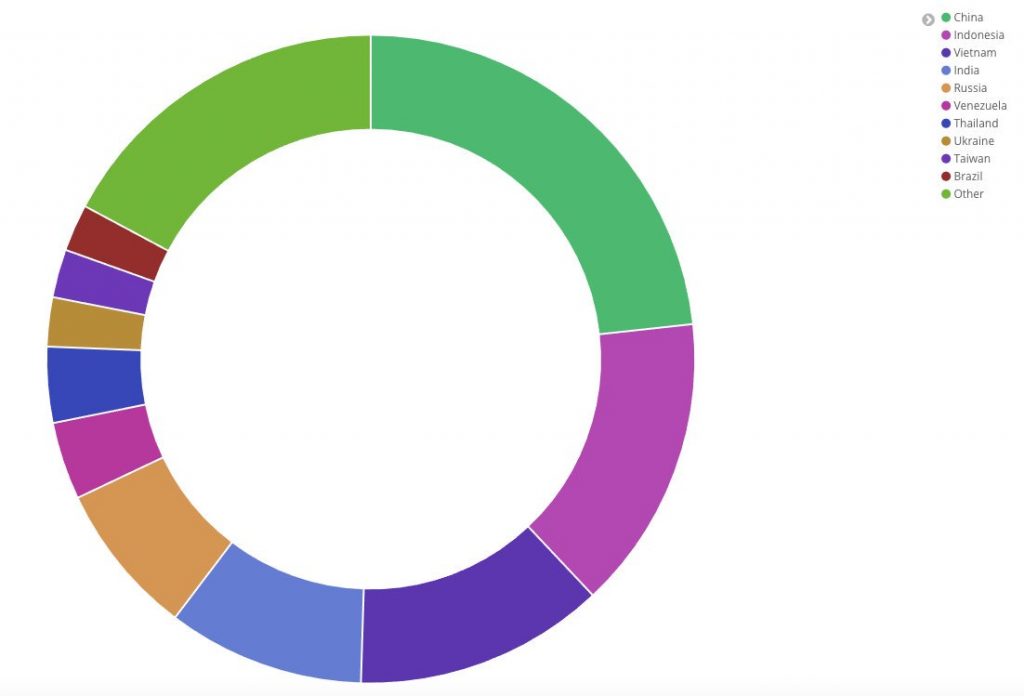

I dati postati su Twitter da Hankins, tra l’altro, sono tutt’altro che rassicuranti: il ricercatore ha rilevato 17 milioni di tentativi di connessione in una sola settimana, provenienti da 630.000 indirizzi IP univoci da 194 paesi nel mondo.

Il numero di computer infettati è quindi decisamente elevato, anche perché l’analisi su scala temporale mostra che i picchi di connessione sono nei giorni lavorativi. Tradotto: la maggior parte dei computer si trovano in reti aziendali e, di conseguenza, è giustificato pensare che a ogni indirizzo IP corrispondano decine (o centinaia) di computer infetti.

La notizia è preoccupante, visto e considerato che nel caso il famigerato sito dovesse diventare per qualsiasi ragione irraggiungibile, il malware si riattiverebbe così come si è bloccato. Insomma: basterebbe un attacco DDoS per scatenare l’inferno in migliaia di uffici e aziende.

L’hosting del dominio è stato affidato a Cloudflare, che ha il compito di fare in modo che il sito sia sempre raggiungibile. Non resta che auguragli buon lavoro e sperare che le cose continuino ad andare per il verso giusto.

Lascia un commento