Zacinlo, un rootkit che sfrutta i nostri PC per frodare i circuiti pubblicitari. Bitdefender ha rilasciato un white paper su Zacinlo, un malware pensato per frodare i circuiti pubblicitari estremamente complesso e pronto a diventare altro.

Bogdan Botezatu, ricercatore di Bitdefender, non si è risparmiato. In un white paper di ben 100 pagine ha sviscerato Zacinlo, uno dei malware più avanzati in circolazione al momento che si distingue per complessità e capacità. Il suo scopo principale, al momento, è quello di trasformare i computer che infetta in zombie intenti ad aprire un gran numero di pubblicità, senza che il proprietario del computer noti niente di strano.

I vettori di infezione sono potenzialmente molti, ma al momento sembra che la maggior parte delle installazioni parta da un downloader inglobato in un finto programma per VPN chiamato s5Mark. Questa informazione va presa con le pinze in quanto al giorno d’oggi qualsiasi vettore d’attacco, dal phishing alle vulnerabilità zero day, può essere usato per scaricare qualsiasi malware.

Tornando al protagonista del report, i criminali che controllano Zacinlo si arricchiscono godendo delle false visualizzazioni generate, contando sul fatto che ai gestori dei circuiti pubblicitari risulta estremamente complesso capire se un clic sulla pubblicità arriva da un vero utente che naviga un sito o dal suo PC che scorrazza sulla rete mentre il suo proprietario è intento a fare altro.

Ma Zacinlo non è solo un banale clicker. Questo malware è stato pensato e creato da qualcuno a cui piace fare le cose per bene. È così ricco di funzioni e accortezze che abbiamo dovuto scegliere quali elencare qui di seguito per non creare un papiro enorme. In Zacinlo potete trovare:

- La presenza di un driver rootkit che protegge se stesso e tutti gli altri componenti. È in grado di arrestare processi ritenuti pericolosi per il funzionamento del malware, impedendone così l’eliminazione o la terminazione.

- La presenza di capacità man-in-the-browser che intercettano e decrittano le comunicazioni SSL. In questo modo il malware può inoculare codice JavaScript personalizzato nelle pagine Web visitate dall’utente. I malware basati su rootkit sono ESTREMAMENTE rari e di solito rappresentano meno dell’1% delle minacce che rileviamo ogni giorno. Sono anche molto difficili da rimuovere, a causa della loro elevata integrazione con il sistema operativo.

- Una routine di eliminazione degli adware, usata per rimuovere i potenziali “concorrenti”. Si tratta di una routine piuttosto generica, che non prende di mira un particolare tipo o famiglia di adware.

- La capacità di estrarre e inviare a server remoti le informazioni relative al computer infettato. Queste informazioni comprendono l’eventuale installazione di una soluzione anti-malware (e in caso affermativo, quale), l’elenco delle applicazioni eseguite all’avvio del PC e così via.

- Una funziona per acquisire immagini delle schermate del desktop e le invia al centro di controllo e comando per farle analizzare. Questa funzionalità ha un enorme impatto sulla privacy, poiché queste schermate possono contenere dati sensibili su e-mail, messaggi o sessioni di e-banking.

- Un modulo che può installare praticamente qualsiasi software in un attimo, estendendo così le proprie funzionalità.

- La capacità di inserire o sostituisce banner pubblicitari del browser effettuando una ricerca di oggetti DOM in base a dimensioni, stile, categorie o specifiche espressioni ricorrenti.

- La possibilità di sfruttare diverse piattaforme da cui estrarre l’advertising, incluso Google AdSense.

- La capacità di gestire segretamente pagine Web in background, all’interno di finestre nascoste, e interagisce con esse come farebbe un normale utente: scorrendole, facendo clic e inserendo input tramite tastiera. Si tratta di un comportamento tipico delle frodi pubblicitarie, che comporta danni economici significativi per le piattaforme di advertising online.

- Lo sfruttamento in modo estensivo di progetti e librerie open-source (ad es. chromium, cryptopop, jsoncpp, libcef, libcurl, zlib).

- La capacità di scaricare diversi componenti tramite script Lua (molto probabilmente per evitare di essere individuato da soluzioni che rilevano e bloccano download sospetti).

- Una struttura estremamente configurabile e altamente modulare, che gli permette di espandere le sue funzionalità tramite script e file di configurazione messi a disposizione dall’infrastruttura di comando e controllo

Insomma, oggi Zacinlo è un Ad Clicker, ma domani potrebbe diventare qualsiasi altro tipo di malware e nel frattempo colleziona informazioni sui computer che ha infettato.

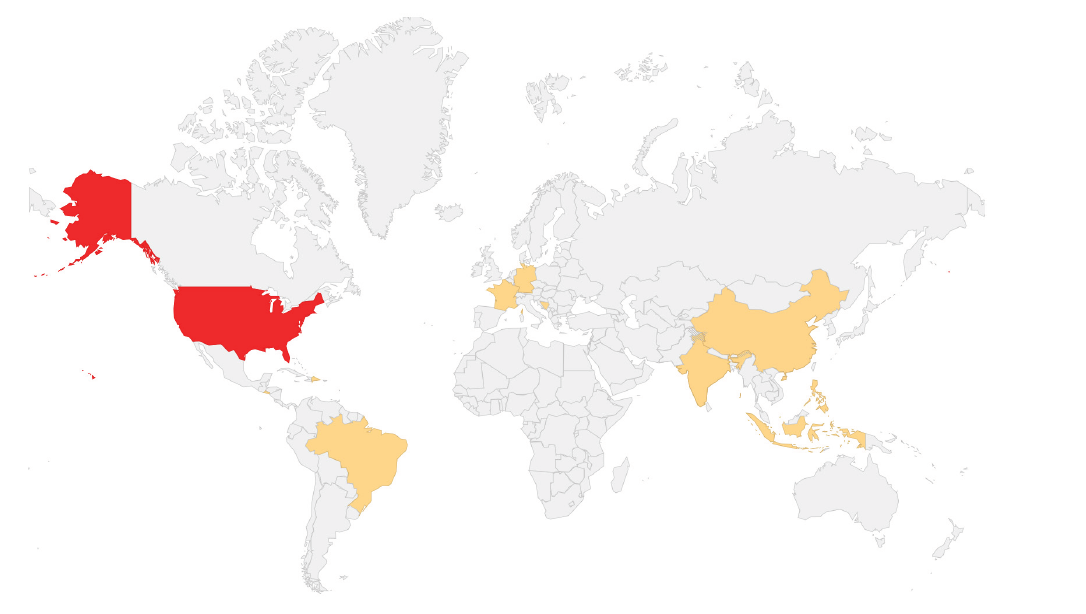

Per il momento, i Paesi con il maggior numero di infezioni sono gli USA, la Francia, Germania, India, Cina, Indonesia e Brasile, mentre l’Italia non sembra al momento registrare un numero rilevante di attività. È indispensabile, però, tenere alte le difese. Malware di questo tipo sono estremamente difficili da rimuovere e alla lunga diventerà sicuramente una minaccia diretta per i nostri dati e portafogli.

Per controllare se si è infetti, per quanto improbabile in Italia, un buon modo al momento è quello di lanciare il comando CMD come admin, lanciare il comando CERTMNGR e cliccare su ‘autorità di certificazione attendibili’.

Se nella lista dei certificati a cui si accede cliccando su “apri certificati” si trova “SecureTrust Network Root CA 2”, avete un problema che solo un ottimo antivirus potrà risolvere.

Lascia un commento