Carbon Black: ‘No alert, no problem’ non basta più, per difendersi bisogna essere proattivi. Il 90% delle aziende intervistate per stilare il primo Rapporto sulle Minacce in Italia di Carbon Black ha dichiarato di aver subito un attacco di pirateria informatica nel 2018. Più della metà ne ha subite almeno cinque. Un atteggiamento proattivo nella ricerca delle minacce è oggi l’unico strumento possibile.

Carbon Black: ecco il primo Rapporto sulle Minacce in Italia

L’introduzione della GDPR ha avuto una serie di effetti. Ce ne sono due, molto positivi, che probabilmente sono rimasti nascosti ai più: sono aumentati sia la consapevolezza delle buone pratiche di sicurezza informatica sia i budget di spesa ad essa relativi. Questo è uno dei temi che è emerso dalla mia chiacchierata con Rick McElroy – Head of Security Strategy di Carbon Black – e il resto del team, in occasione di un incontro alla presentazione primo Rapporto sulle Minacce in Italia commissionato dall’azienda e presentato oggi.

Il sondaggio fa parte di una serie di report che l’azienda sta raccogliendo in diversi paesi, per avere il polso della situazione. Focalizzata fino a pochi anni fa solo sul mercato statunitense, l’azienda ha iniziato tre anni fa un processo di espansione sui mercati mondiali, tra cui quello europeo, con le sue soluzioni di cybersecurity.

C’è un altro fattore determinante che sta spingendo le aziende a investire di più sul tema della sicurezza. Il 90% delle aziende intervistate ha infatti dichiarato di aver subito un attacco di pirateria informatica nel 2018. Un dato abbastanza inquietante. Il sondaggio è stato commissionato da Carbon Black a Opinions Matters e ha interessato 250 persone tra CIO, CTO e CISO di aziende italiane di 8 diversi mercati verticali: settori finanziari, sanità, pubblica amministrazione, retail, produzione industriale, alimentare, petrolchimico servizi professionali, media e intrattenimento.

Dal report emergono altri dati interessanti: il 93% delle aziende italiane sperimenta sulla propria pelle un aumento degli attacchi informatici. In realtà questo dato va letto sotto una duplice luce. Da un lato il numero degli attacchi è effettivamente in crescita, ma è soprattutto in aumento il numero degli attacchi rilevati. Diverse aziende, infatti, negli anni precedenti allo sforzo di aggiornamento dei sistemi di sicurezza richiesto dalla GDPR non si erano nemmeno accorte di alcuni tipi di attacco e di intrusione. Oggi non vale più il paradigma “No alert, no problem” ed è anche l”atteggiamento a dover cambiare per chi si difende. Se una volta bastava mettere in piedi un buon muro perimetrale di sicurezza, oggi l’approccio difensivo deve richiedere un approccio molto più proattivo. “Threat Hunting” questa la parola chiave secondo Carbon Black.

“Con l”intelligenza artificiale?” – questa la mia domanda a Rick. “Non solo” – la sua risposta – “L’AI è un tool a disposizione, a cui magari demandare compiti di basso livello, ma dal lato degli attaccanti ci sono delle persone e servono persone anche in difesa, affinché essa sia efficace. L’Intelligenza Artificiale e i sistemi automatici possono aiutare a non far gravare alcuni compiti sui team che si occupano della sicurezza e liberare le loro risorse per la caccia agli aggressori. Anche le operazioni di manutenzione dei sistemi di sicurezza e quelle di applicazione delle patch sono compiti ripetitivi che possono essere affidate a partner specializzati, senza farle gravare sul proprio team“.

OS vulnerabili al centro di un terzo degli attacchi

Le minacce fanno leva su diversi punti deboli dei sistemi informatici. Da un lato per le piccole aziende, dall’altro per quelle che si occupano di servizi finanziari, uno dei talloni d’Achille restano le vulnerabilità dei sistemi operativi, mentre per le grandi aziende sono più vulnerabili sul fronte delle applicazioni web, ed è lì che si concentra il grosso delle violazioni. In termini di effetti negativi i ransomware restano il nemico numero uno delle grandi aziende. “Il problema delle vulnerabilità degli OS come può essere affrontato?” – la mia domanda è sorta spontanea. “La gestione delle patch è un problema non da poco” mi ha risposto. “In ambito sanitario, ad esempio, alcuni macchinari fanno leva su sistemi operativi vecchi, che non possono essere sostituiti o aggiornati. Non è quindi solo una questione di patch di sicurezza, bisogna costruire un livello di sicurezza al di sopra, che sia in grado di identificare le minacce e rispondere in tempo reale“.

In questa ottica, secondo Carbon Black, gioca un ruolo fondamentale il processo di Application Whitelisting, che permette solo alle applicazioni e ai processi prestabiliti di girare su un dato sistema, impedendo a ogni altra cosa di accedere alle risorse. Un lavoro lungo se fatto a mano, ma oggi può essere automatizzato tramite controlli software e policy di protezione ed effettuato in tempo reale, riducendo i tempi morti delle approvazioni manuali.

Come dicevamo, le grandi aziende sono invece più esposte sul fronte delle applicazioni web, sia per vulnerabilità dei sistemi utilizzati (Apache e WordPress sono due esempi) sia perché questo tipo di applicazioni viene in contatto con molti sistemi esterni, come quelli dei clienti, che potrebbero essere infettati. Nelle strategie di attacco più moderne, clienti e partner sono divenuti un tassello fondamentale. Lateral Movement, Leapfrogging, Island Hopping: sono tre termini che racchiudono circa la stessa idea. Come in una campagna militare si possono attaccare obiettivi secondari o a prima vista inutili, per usarli come punti di appoggio per l’attacco verso l’obiettivo finale, oggi gli attacchi più sofisticati raccolgono dati e credenziali infettando obiettivi secondari (la compagnia che si occupa delle spedizioni, quella delle buste paga, i team legali) per poi penetrare in modo più subdolo nelle difese dell’obiettivo designato.

“Come difendersi da questo tipo di approccio?” “Dando meno per scontata la fiducia nei propri partner (dal punto di vista della sicurezza dei loro sistemi informatici) e accendendo la luce sui processi che coinvolgono comunicazioni con sistemi esterni all”azienda, con sistemi di analisi. Spesso la fiducia tra partner è uno degli strumenti utilizzati dagli hacker per far abbassare le difese.”

L”uomo resta il punto debole e il phishing è l”arma più affilata

Il phishing per il furto delle credenziali resta forse l”arma preferita dagli hacker, per semplicità ed efficacia. Interessante vedere come dai report l’Italia sia colpita dal fenomeno meno di altri paesi. La spiegazione è prettamente linguistica: la complessità dell’italiano fa sì che sia difficile per un sistema automatico scrivere una mail che non generi dubbi, mentre in una lingua sintatticamente meno complicata, come l’inglese, il compito è più facile. Anche qui però l’evoluzione del cybercrimine è continua e già oggi ci sono email di phishing in italiano difficilmente distinguibili da email reali. In più le tecniche di social engineering e l’utilizzo delle intelligenze artificiali stanno portando questo tipo di minacce su livelli mai visti. Abbiamo già parlato nell’articolo sullo stato di internet rilasciato da Akamai di bot che riescono a sostenere una conversazione fingendo di essere uno dei nostri amici, arrivando fino a 8 battute senza destare il minimo dubbio. Se a questo si aggiungono tutti quei dati che disseminiamo nel web i risultati possono essere inquietanti. Rick cita un ex agente dell”FBI che una volta si è trovato di fronte a un messaggio di un suo amico che citava la corsa che avevano fatto insieme quella mattina stessa: peccato che interpellato al telefono l”amico smentì di avere inviato qualsivoglia messaggio. Dobbiamo essere pronti a un mondo in cui anche un semplice messaggio in chat possa richiedere un”autenticazione a due fattori.

Che futuro ci aspetta?

Più della metà delle aziende intervistate ha riportato di aver riportato almeno 5 attacchi nel corso degli scorsi 12 mesi. Tra i settori più colpiti quelli dei servizi finanziari. Il futuro che ci si prospetta dinnanzi vede quindi un aumento degli attacchi, in numero e in volume.

La buona notizia è che anche i budget per la sicurezza sono in crescita: l”aumento previsto per un’azienda media in base al report è circa del 29%. Un dato alto, ma che potrebbe non essere sufficiente. Sebbene molte aziende abbiamo toccato con mano i costi di disaster recovery e dei mancati guadagni per il blocco delle operazioni, c’è ancora una percezione sottostimata del giro d’affari del cybercrimine. Solo il 6% degli intervistati ha infatto risposto correttamente alla domanda “Che dimensioni ha l”economia generata sul Dark Web dal crimine informatico“. La risposta è 1 trilione di dollari.

“Cosa vedi all”orizzonte Rick per il 2019?” “C’è stata una grossa evoluzione degli strumenti a disposizione dei cybercriminali 2/3 anni fa, ora siamo di fronte a un periodo in cui più che sviluppare nuovi strumenti di attacco gli hacker stanno affinando quelli già presenti nella loro cassetta degli attrezzi. Vedremo attacchi più sofisticati, ma basati su tecniche in parte note. Sviluppare un nuovo exploit per iPhone è molto dispendioso, si può ottenere molto con decisamente meno sforzo da una sola email di phishing ben piazzata.”

Imprevedibili sono invece i rivolti di possibili errori nella guerra informatica che ormai è all”ordine del giorno tra gli stati sovrani. Potrebbe bastare un piccolo errore, un malware che “scappa” per avere effetti devastanti. Il caso di Stuxnet dovrebbe servire da monito per tutti. Per chi non lo ricordasse Stuxnet è un virus informatico creato e diffuso dal governo statunitense per sabotare il programma nucleare iraniano, salvo poi diffondersi al di fuori delle centrali a livello globale.

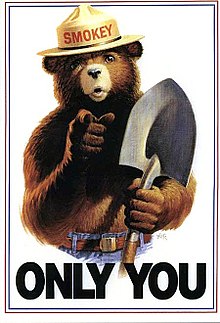

Smokey Bear per la sicurezza

In chiusura, parlando con tutto il team è emerso che serve nella battaglia contro i crimini informatici anche un deciso cambio culturale. “Servirebbe una campagna come quella di Smokey Bear” ha esclamato Ryan G. Murphy Senior PR Manager di Carbon Black. Si tratta della più longeva campagna di public advertising che gli USA abbiano mai portato avanti. Nata nel 1944 con lo slogan “Smokey Says – Care Will Prevent 9 out of 10 Forest Fires“, ha dato un impulso incredibile alla prevenzione degli incendi, mettendo al centro le persone e le loro azioni quotidiane. È stata riproposta nel 2001 con il nuovo slogan “Only You Can Prevent Wildfires.”

“Only You Can Prevent Cybercrime” questo potrebbe essere il claim di una campagna, mondiale in questo caso, per mettere le persone al centro anche nella lotta a cybercriminali. Ogni dipendente deve essere consapevole che basta una piccola intrusione nel proprio laptop o smartphone per aprire la porta di tutta l”azienda e magari di quella di fornitori e clienti ai cybercriminali.

Lascia un commento