I cinque siti che gli hacker vanno a visitare prima di un attacco. Tutti noi sappiamo che gli hacker sono sempre a caccia di dati, ma in pochi credono di poter davvero essere nel mirino di gruppi di cybercriminali. Eppure, le possibilità che qualcuno prenda di mira proprio i nostri dispositivi è tutt’altro che remota.

Potremmo diventare dei bersagli interessanti perché lavoriamo per un’azienda che qualcuno vuole ricattare o dalla quale si vogliono rubare soldi o documenti, essere vicini a una persona che lavora in un’azienda a cui si vuol riservare lo stesso trattamento oppure, semplicemente, aver avuto un battibecco online con qualcuno poco sportivo a caccia di vendetta.

In ogni caso, la prima cosa che il malintenzionato farà sarà quella di cercare informazioni su di noi, in modo da poter confezionare una mail in grado di farci cadere in trappola. Infatti, nonostante esistano sistemi molto complicati per attaccare un computer, oltre il 95% degli attacchi informatici avviene ancora tramite messaggi fraudolenti. Credete che serva essere stupidi per cadere in queste trappole? Andiamo a vedere a quante informazioni può accedere online un potenziale malintenzionato e preparate a ricredervi.

Numero uno: Google

L’avreste mai detto? La prima cosa che un attaccante fa quando ha identificato un bersaglio è quella di andare a controllare la sua impronta digitale su Google. Inserire nome e cognome di una persona può dare molte informazioni: dal suo indirizzo di casa a quello di posta elettronico, passando per la professione, l’eventuale partecipazione ad associazioni sportive o di volontariato, alle scuole frequentate e così via. Una vera miniera di opportunità per un malintenzionato perché un messaggio che sembra provenire da un nostro ex compagno di classe o di squadra e reca un “invito” per una rimpatriata con vecchie conoscenze verrà aperto quasi sicuramente da chiunque. Inoltre, non va sottovalutata la ricerca per immagini, dove salterà fuori quasi certamente una foto del nostro volto, magari pubblicata in un albo o occasione di un qualche evento. Utile al nostro potenziale aguzzino nel caso abitasse in zona. Ricordiamoci, quindi, di tenere sotto controllo quello che appare su Google ricorrendo, magari, alla funzione che ci permette di chiedere la rimozione dei risultati di ricerca con il nostro nome.

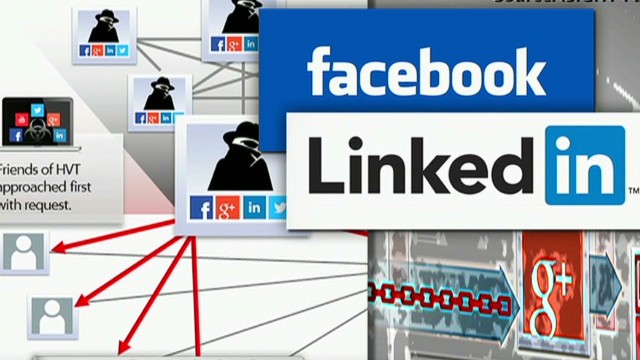

Numero due: Linkedin

Linkedin raccoglie vita, morte e miracoli della nostra vita lavorativa. Il sito ideale per scegliere chi attaccare all’interno di un’azienda e per raccogliere le informazioni su chi impersonare. Chi di voi non aprirebbe una mail che sembra provenire dal vostro capo o dalla sua segretaria? Chi andrebbe a chiedere conferma se per mail arrivasse una richiesta dell’amministratore delegato per aprire una porta nel firewall aziendale con una scusa “banale”? Ma gli attacchi diretti non sono l’unica seccatura proveniente da Linkedin. Un trend di cui si parla poco in questo periodo è quello delle molestie via messaggio privato. Sembra, infatti, che molte persone scambino il social lavorativo per un potenziale Tinder e corteggino via messaggi privato le donne che postano foto in cui appaiono piacenti.

Difendersi in questo caso è difficile. Se siamo su Linkedin, vuol dire che vogliamo far sapere a tutti dove abbiamo lavorato, quali competenze abbiamo e così via. Evitate, almeno, di aggiungere chiunque al vostro network, ma solo persone con le quali avete lavorato davvero (sperando che non siano profili fasulli creati per farsi accettare da voi).

Numero tre: Instagram

Instagram è l’ultimo grido in termini di indagine via Web. Sul sito dedicato agli scatti personali si trovano pezzi importanti della vita dei suoi utenti, soprattutto se sono minorenni. «Instagram” – ci dice David Gubiali, Security Engineering Manager di CheckPoint – “è una piattaforma ideale da cui dedurre gli interessi più profondi degli utenti. Chiunque vada a pesca, ami ballare o dedicarsi a uno sport ha postato una foto dalla quale dedurre la sua passione e una finta email che parla del nostro gioco preferito ha grandi chances di essere aperta». A peggiorare la situazione, c’è la smania del numero di follower. «Su Instagram” – continua Gubiali – “i profili potrebbero essere impostati come privati per limitare i problemi di privacy, ma non lo fa nessuno, perché se lo imposti come privato non puoi avere follower». Avete mai pensato a quanto un attaccante può dedurre dei nostri figli per confezionare minacce su misura? L’unico modo per evitar problemi è proprio quello di rendere privato il profilo, vostro e dei vostri cari.

Numero quattro: Tinder

Se Instagram è il sito ideale per spiare i minorenni, l’esplosione di Tinder come luogo di incontro online lo ha fatto balzare in testa alle preferenze dei criminali interessate al ricatto delle proprie vittime o allo spionaggio diretto. Se l’iscritto a Tinder ha qualcosa da nascondere, il ricatto lo si porta a casa con pochissimo sforzo, bastano pochi messaggi ed è fatta. Se, invece, lo scopo è quello di spiarlo, basta fissare un appuntamento per riuscire a sbirciare un codice di sblocco del cellulare, una password digitata sulla tastiera o addirittura mettere un momento le mani sullo smartphone per scaricare un malware. Ricordate sempre quanto è facile creare documenti compromettenti nell’epoca dei selfie e dei video facili.

Numero cinque: Haveibeenpwned? Sono stato fregato?

Infine, c’è l’opzione che semplifica la vita all’hacker pigro: chi conosce un indirizzo email di una potenziale vittima, può inserirlo sul sito haveibeenpwned.com e scoprire se è mai stato hackerato un servizio al quale era iscritto. Dal momento che questo sito fa una ricerca su database rubati ormai conosciuti, se gli indirizzi cercati risultano comparire in account compromessi si possono cercare le credenziali complete nel deep web e usarle per violare quei siti sui quali l’incauto utente ha usato la stessa combinazione di username e password. Ovviamente, la morale è quella di non usare mai le stesse credenziali su più siti diversi. La guida che abbiamo pubblicato in passato su come generare delle password ragionevoli potrebbe essere utile.

Lascia un commento