DDoS e attacchi alle Web Application: le nuove sfide. Le tecniche di attacco sono in continua crescita ed evoluzione. Per difendersi è necessario essere sempre un passo avanti.

Scarica lo studio completo in Inglese

La notizia di un attacco “monstre” (1,7 Gbps) basato su DDoS ha riempito le pagine dei siti specializzati in cyber-security, ma tra gli esperti del settore non è stata una grossa sorpresa.

Chi si confronta ogni giorno con l’attività dei cyber-criminali, infatti, è perfettamente consapevole del fatto che le tecniche di attacco si alternano e modificano a ritmi impressionanti, rendendo sempre più impegnativo il compito di preservare le strutture informatiche dalle aggressioni.

Ma quali sono le nuove tecniche di attacco e come è possibile proteggersi da una minaccia che cambia volto con una velocità da far girare la testa?

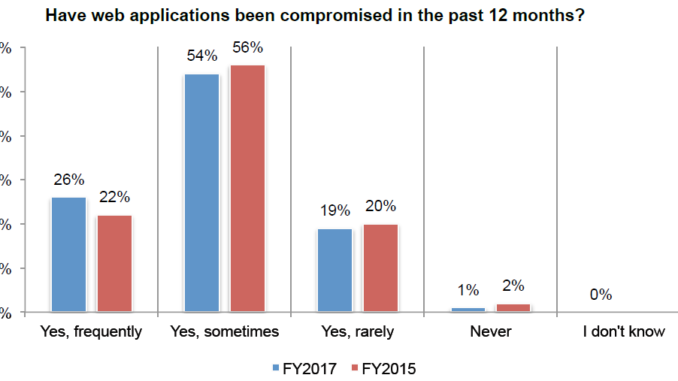

“La cosa più importante è capire per tempo quali possano essere gli obiettivi dei cyber-criminali” spiega Marco Pacchiardo di Akamai. “Le statistiche registrate dalla piattaforma Akamai, per esempio, indicano che gli attacchi nei confronti delle Web Application sono in costante aumento”.

Un dato preoccupante, soprattutto perché quello delle Web Application è uno degli aspetti più “sensibili” per le aziende che operano su Internet. Un attacco riuscito, che si tratti d un furto di credenziali o della diffusione di un malware, può avere un impatto devastante.

Nella ricerca commissionata da Akamai al Ponemon Institute, che ha coinvolto più di 17.000 esperti IT negli Stati Uniti, risulta che il costo medio per questo tipo di attacchi si concretizza in un danno che in media viene quantificato in 3.700.000 dollari. Peggio, quindi, rispetto ai “normali” attacchi DDoS per i quali si stimano 1.700.000 dollari di danni.

Gli attacchi nei confronti delle Web Application sono sempre più frequenti e, soprattutto, hanno un impatto notevole sull’attività delle aziende.

“La distinzione, per la verità, rischia di diventare molto sfumata” precisa Pacchiardo. “Uno dei fenomeni a cui stiamo assistendo è quello di attacchi misti, in cui il DDoS viene utilizzato per mascherare un attacco alle Web Application”.

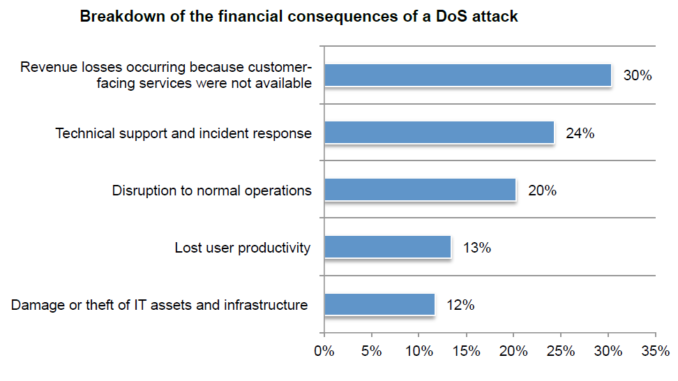

Ma su quali aspetti impatta un attacco che prende di mira le Web Application? Stando alla ricerca, la preoccupazione degli amministratori IT si concentra sui costi legati all’intervento per correggere il problema e il supporto tecnico. Solo in seconda posizione viene indicata invece la perdita di guadagni legata allo stop dei servizi dedicati ai clienti.

Per quanto riguarda il DoS, è proprio il cambio nelle modalità di attacco a rappresentare una delle sfide più importanti. “Recentemente i pirati informatici hanno cominciato a variare strategia, utilizzando per esempio attacchi di tipo Hit and Run o Pulse Wave, che non hanno grandi volumi ma si basano su frequenti trasmissioni di dati che puntano a mettere in crisi i sistemi di mitigazione” spiega Pacchiardo.

Per quanto riguarda il DoS, è proprio il cambio nelle modalità di attacco a rappresentare una delle sfide più importanti. “Recentemente i pirati informatici hanno cominciato a variare strategia, utilizzando per esempio attacchi di tipo Hit and Run o Pulse Wave, che non hanno grandi volumi ma si basano su frequenti trasmissioni di dati che puntano a mettere in crisi i sistemi di mitigazione” spiega Pacchiardo.

L’idea, in pratica, è quella di giocare sui tempi di risposta della vittima, che potrebbe trovarsi in difficoltà nell’attivare le contromisure di fronte a numerosi attacchi portati per un breve periodo di tempo.

“Per far fronte ad attacchi di questo tipo è necessario avere a disposizione un sistema già pronto a reagire in maniera automatica e in tempi brevissimi. In caso contrario il danno è lo stesso di quello provocato dai classici attacchi basati su grandi volumi di traffico”.

Anche il caso degli attacchi DDoS che sfruttano Memcached conferma la logica descritta: chi aveva strumenti di mitigazione già predisposti per bloccare questo tipo di attacco non ha avuto grossi problemi.

“In Akamai avevamo già visto attacchi di questo tipo ed eravamo preparati. Utilizzando la configurazione giusta di regole siamo riusciti a mitigare un attacco da 1,3 Tbps in tempo zero” conferma Pacchiardo.

“Per garantire una protezione del genere abbiamo una struttura che sfrutta un sistema di intelligence attivo 24/7 e che tiene sotto controllo tutto quello che accade attraverso la nostra piattaforma per analizzare le nuove modalità di attacco e preparare le contromisure necessarie”.

Ma quanto costa a un’azienda dotarsi di un sistema di protezione di questo tipo? E chi ne ha bisogno? Per capirlo bisogna cambiare un po’ la prospettiva rispetto a quanto siamo abituati a fare.

Nel caso di DDoS e Web Application, infatti, la quantificazione dei costi non è legata tanto alle dimensioni dell’infrastruttura, quanto al volume del traffico generato dai servizi aziendali. La valutazione sull’investimento, di conseguenza, deriva in buona parte anche dalla criticità di quei servizi.

“Normalmente questo tipo di servizio viene richiesto da soggetti medio-grandi, ma in molti casi anche aziende che hanno dimensioni piuttosto ridotte possono trovare conveniente avere uno strumento di protezione di questo tipo. Tutto dipende dal tipo di attività che fanno”.

La dimostrazione arriva dai dati della ricerca riguardanti la percezione dei rischi legati ai costi conseguenti a un Denial of Service. A differenza di quanto accade per altri attacchi, infatti, la perdita legata alla sospensione del servizio diventa la preoccupazione maggiore, mentre i costi legati all’intervento scivolano in una posizione secondaria.

Nel caso di Denial of Service, se si aggrega al blocco dei servizi lato cliente anche il dato relativo alla sospensione della normale attività e alla perdita di produttività, il danno complessivo legato all’inaccessibilità dei sistemi supera il 60%.

Nel caso di Denial of Service, se si aggrega al blocco dei servizi lato cliente anche il dato relativo alla sospensione della normale attività e alla perdita di produttività, il danno complessivo legato all’inaccessibilità dei sistemi supera il 60%.

La logica, in sostanza, è quella della semplice considerazione del rapporto costi/benefici: se l’attività dell’azienda si basa prevalentemente sul Web, un blocco dell’attività può comportare un danno estremamente elevato e giustificare l’investimento in strumenti di sicurezza che la mettono al riparo da questa eventualità.

Lascia un commento