Hackerare un bancomat? Bastano 20 minuti. Uno studio di Positive Technologies mette a nudo il (pessimo) livello di sicurezza dei bancomat. Le tecniche di attacco sono tante e i modelli vulnerabili… quasi tutti.

Non c’è bisogno di avere poteri da supereroe per rubare i soldi da un bancomat. Per farlo basta avere qualche (buona) conoscenza tecnica e gli strumenti adatti.

Parola di Positive Technologies, che in un corposo report di 22 pagine ha analizzato 26 tra i modelli più diffusi di bancomat o ATM (Automated Teller Machine) come li chiamano gli inglesi, mettendone alla prova i sistemi di sicurezza.

Il risultato dello studio è sconcertante: la stragrande maggioranza dei bancomat sottoposti alle “attenzioni” dei ricercatori si sono dimostrati vulnerabili a una o più tecniche di attacco.

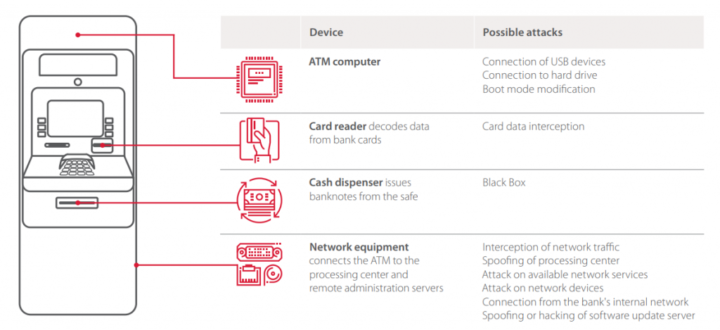

Il motivo? Nonostante sembrino dispositivi piuttosto inconsueti, sotto la scorza esterna gli ATM non sono altro che delle casseforti collegate a un computer su cui nella maggior parte dei casi gira Windows. Insomma: parliamo di normali PC che hanno vulnerabilità del tutto simili ai computer che giacciono sulle nostre scrivanie.

Dalle parti di Positive Technologies si sono divertiti a provare l’efficacia delle varie tecniche di attacco prendendo di mira i dispositivi più diffusi (anche in Italia) cioè quelli prodotti da NCR, Diebold Nixdorf e GRGBanking.

Detto che lo skimming (la copia dei dati delle carte bancomat) è sempre possibile, la parte più interessante è quella relativa alle tecniche che consentono di prelevare direttamente il contante dal bancomat.

Il campionario di attacchi è estremamente variegato e, a ben guardare, non richiede nemmeno di ricorrere a conoscenze o strumenti fantascientifici. Tutte le tecniche di attacco richiedono tra i 10 e i 20 minuti per essere portate a termine.

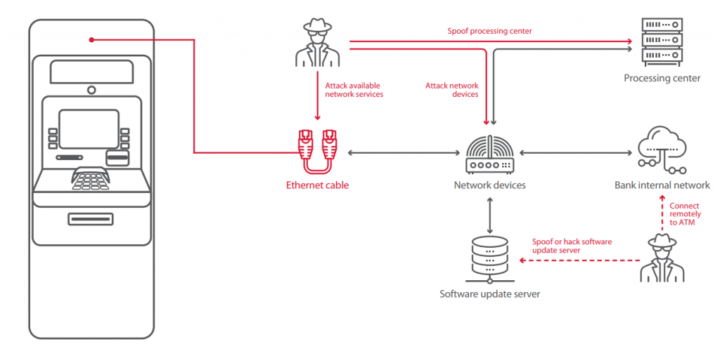

Attacchi di rete (85% di bancomat vulnerabili)

Questo tipo di attacco può essere fatto sia in remoto (per esempio attraverso la compromissione dei sistemi di una banca o la complicità di un impiegato) sia localmente. Nel secondo caso, i ladri non devono fare altro che ottenere l’accesso al cavo Ethernet o al modem.

A questo punto è possibile portare una serie di attacchi che variano a seconda delle caratteristiche delle bancomat. Nel 27% dei modelli è possibile alterare le comunicazioni del processing center utilizzando un emulatore che consente di inviare i messaggi desiderati al bancomat.

Nel 23% degli ATM testati i ricercatori sono invece riusciti a portare l’attacco prendendo di mira il modem GSM. In questo caso le cose vanno anche peggio, visto che un’intrusione di questo tipo non si limita a garantire l’accesso al bancomat, ma funziona anche nell’altro senso.

Nel 23% degli ATM testati i ricercatori sono invece riusciti a portare l’attacco prendendo di mira il modem GSM. In questo caso le cose vanno anche peggio, visto che un’intrusione di questo tipo non si limita a garantire l’accesso al bancomat, ma funziona anche nell’altro senso.

Nel rapporto viene spiegato che gli analisti sono riusciti a infiltrare in questo modo i sistemi bancari, ottenendo l’accesso a sistemi di pagamento dell’istituto di credito e addirittura al circuito di sorveglianza video.

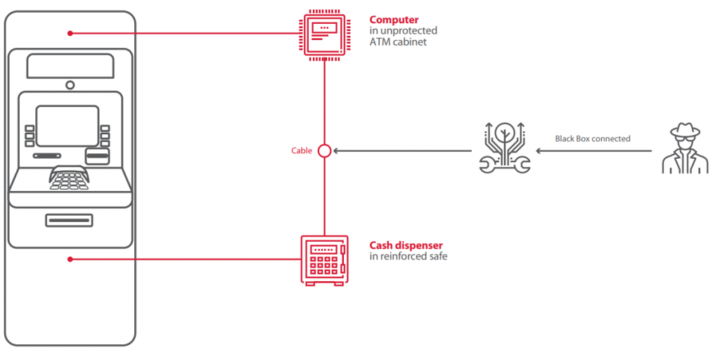

Black Box (69% di bancomat vulnerabili)

Una strategia alternativa è quella di prendere di mira il collegamento tra la cassaforte e il computer. Per farlo è necessario ottenere accesso alla connessione tra i due elementi, che non si trova dentro la cassaforte ma è protetta solo dal pannello del bancomat.

I ladri possono accedervi trapanando il pannello e collegando un Black Box, cioè un dispositivo assemblato ad hoc (per esempio un Raspberry Pi) sul quale sono installate delle versioni modificate di strumenti di diagnostica normalmente usati per la manutenzione.

La procedura per interfacciarsi richiede il superamento di alcuni sistemi di sicurezza per la validazione del collegamento, ma si tratta di ostacoli superabili. In uno dei casi analizzati nel report, per esempio, i ricercatori hanno sfruttato una vulnerabilità che ha consentito di installare una versione modificata del firmware per bypassare l’autenticazione.

La procedura per interfacciarsi richiede il superamento di alcuni sistemi di sicurezza per la validazione del collegamento, ma si tratta di ostacoli superabili. In uno dei casi analizzati nel report, per esempio, i ricercatori hanno sfruttato una vulnerabilità che ha consentito di installare una versione modificata del firmware per bypassare l’autenticazione.

Nel 19% dei casi, però, non c’era nessuna protezione da aggirare e l’attacco tramite Black Box ha funzionato immediatamente.

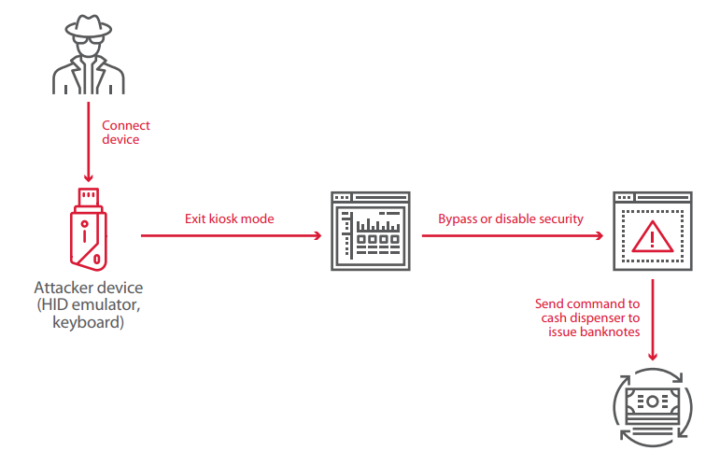

Uscita dalla modalità “chiosco” (76% di bancomat vulnerabili)

Come accennato, le applicazioni per la gestione dei prelievi di contante “girano” su Windows (nella maggior parte dei casi su XP) e anche se a prima vista sembrano completamente isolate, non lo sono.

Anche in questo caso, l’attacco richiede un intervento “fisico” e in particolare l’ottenimento dell’accesso a una delle porte USB (sì, ci sono delle porte USB nascoste dietro il pannello) o PS/2 del dispositivo.

A questo punto i ladri devono solo collegare un dispositivo o una tastiera e uscire dalla modalità “chiosco” con scorciatoie da tastiera per avere accesso al normale sistema operativo.

A questo punto i ladri devono solo collegare un dispositivo o una tastiera e uscire dalla modalità “chiosco” con scorciatoie da tastiera per avere accesso al normale sistema operativo.

Da qui in poi l’hacking è tutto software e richiede l’aggiramento dell’Application Control per poter inviare comandi che trasformano il bancomat in una macchinetta sputa-soldi.

Paradossalmente, tra le vulnerabilità individuate da Positive Technologies per portare questo tipo di attacco ce ne sono alcune legate ad applicazioni per la sicurezza, installate ad esempio per videoregistrare gli utenti.

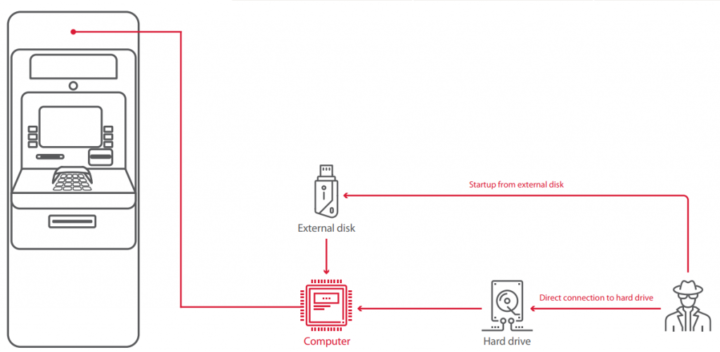

Collegamento all’hard disk (92% dei bancomat vulnerabili)

Il metodo più semplice ed efficace è però quello di collegarsi direttamente all’hard disk. Se il disco non è crittografato (nel 92% dei modelli non lo è) i pirati possono copiare al suo interno un software che consente di controllare l’emissione di denaro.

Una variante che i ricercatori hanno usato per accedere al file System è quella di eseguire l’avvio da un disco esterno. Nel 27% dei casi è stato possibile farlo grazie a (gravi) carenze nelle impostazioni del BIOS, che non aveva protezione tramite password o usava una password facilmente individuabile.

Una variante che i ricercatori hanno usato per accedere al file System è quella di eseguire l’avvio da un disco esterno. Nel 27% dei casi è stato possibile farlo grazie a (gravi) carenze nelle impostazioni del BIOS, che non aveva protezione tramite password o usava una password facilmente individuabile.

Modifica della modalità di avvio (42% dei bancomat vulnerabili)

L’ultima tecnica è quella che prevede l’avvio del bancomat in modalità di debugging o in modalità provvisoria, che entrambe consentono di aggirare sistemi di sicurezza uscendo dalla modalità chiosco.

I ricercatori sono riusciti a forzare l’avvio in modalità alternative sull’88% dei bancomat analizzati, ma solo nel 42% dei casi sono riusciti a prelevare denaro sfruttando questa tecnica.

Lascia un commento