Il gruppo MageCart questa volta si fa beccare. I cyber-criminali hanno iniettato il loro script in un plugin usato da migliaia di siti di e-commerce, ma si sono dimenticati di nascondere il codice.

Anche i migliori sbagliano e, in questo caso, è una vera fortuna. A commettere un vero errore da dilettanti sono stati infatti i pirati del gruppo MageCart, che negli ultimi mesi hanno messo a segno una serie di colpi clamorosi con lo scopo di rubare i dati di carte di credito dai siti di e-commerce di mezzo mondo.

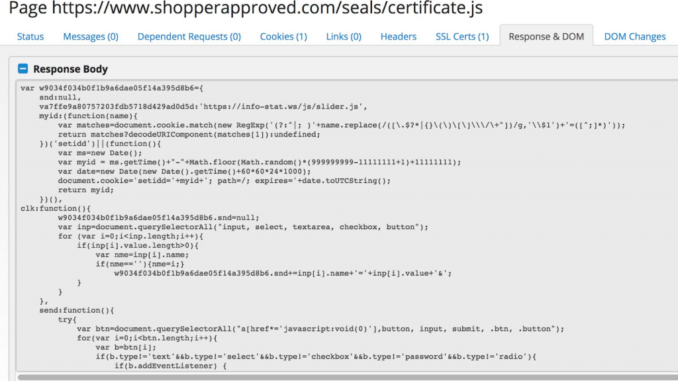

Il gruppo ha un modus operandi ben definito, che consiste nell’iniettare il loro skimmer (il codice che copia i dati delle carte di credito – ndr) all’interno delle pagine Web o, più di frequente, in componenti esterni che sono integrati nei siti di e-commerce.

Nonostante lo script usato da MageCart sia ormai conosciuto, i pirati hanno dimostrato negli ultimi tempi di essere abilissimi a nasconderlo tramite tecniche di offuscamento che gli hanno permesso di compromettere siti Internet anche per settimane, come nel recente caso dell’attacco a Newegg.

Nel mirino, questa volta, era finito Shopper Approved, un plugin utilizzato da molti rivenditori online che ha l’obiettivo di condividere recensioni da parte degli utenti.

Come spiegano i ricercatori di RiskIQ in un report che riassume la vicenda, i pirati informatici questa volta hanno commesso una clamorosa leggerezza.

Nel corso del primo attacco, che secondo gli analisti ha avuto luogo il 15 settembre infatti, si sono dimenticati di offuscare il codice dello skimmer, che è stato immediatamente rilevato.

A nulla è servito il tentativo dei pirati, che accortisi dell’errore hanno cercato di metterci una pezza 15 minuti dopo il primo caricamento.

A nulla è servito il tentativo dei pirati, che accortisi dell’errore hanno cercato di metterci una pezza 15 minuti dopo il primo caricamento.

Nel giro di un paio di giorni gli esperti di sicurezza hanno fatto piazza pulita del codice, avviando un’indagine per individuare la fonte dell’attacco e contattando i (pochi) clienti di Shopper Approved coinvolti nell’attacco per “ripulire” i plugin infetti.

Il gruppo MageCart, secondo RiskIQ, sarebbe una specie di “affiliazione” che riunisce sette diversi team di pirati informatici. Nonostante quest’ultimo “scivolone” rimane uno dei protagonisti più pericolosi nel panorama del cyber-crimine.

Secondo i ricercatori, la loro attività si innesterebbe all’interno di una vera “filiera del crimine” che gli ha consentito di fare strage di siti negli ultimi mesi.

I pirati, infatti, non si preoccuperebbero di violare i siti che colpiscono, preferendo acquistare sul mercato nero l’accesso a siti compromessi da altri “colleghi”.

Negli ultimi tempi, però, si stanno concentrando sugli attacchi che coinvolgono la filiera: al posto di prendere di mira singoli siti Internet, preferiscono colpire le aziende che forniscono plugin e widget particolarmente popolari.

Una strategia micidiale, che gli consente di compromettere migliaia di siti in un colpo solo e di ottenere il massimo risultato con il minimo sforzo. Questa volta, però, gli è andata decisamente male.

Lascia un commento