Un terribile attacco cinese ha toccato migliaia di aziende italiane. Può far danni enormi, ma nessuno ne parla. Un gruppo di hacker cinesi, sfruttando quattro vulnerabilità di Exchange, sta installando da mesi backdoor sui server di migliaia di aziende in tutto il mondo. Fino a venerdì l’Italia era uno dei Paesi più colpiti, eppure tutti fanno finta di niente.

Sta succedendo qualcosa di terribile, eppure nessuno in Italia ne parla. Ad inizio gennaio un gruppo hacker cinese, sfruttando una falla zero day di Exchange, ha iniziato ad infettare server di posta in tutto il mondo e quando Microsoft ha scoperto la cosa, rilasciando la patch, l’attacco si è fatto ancora più aggressivo, aumentando come intensità ora dopo ora.

L’Italia, secondo i primi dati raccolti, sarebbe uno dei paesi più colpiti dopo Stati Uniti e Turchia, con una serie di conseguenze che ancora non possono essere calcolate. Il bersaglio più grande dovrebbe essere Wind Tre: la compagnia di telecomunicazioni lo scorso weekend avuto diversi problemi sulla re te interna, con limitato accesso ad alcune app, e la causa sarebbe proprio questa.Da noi contattata la scorsa settimana Wind Tre ha negato che si sia trattato di un attacco informatico, “normale manutenzione” ci è stato detto, eppure anche secondo Bloomberg, che avrebbe visionato un memorandum interno, l’infrastruttura informatica di Wind Tre sarebbe stata toccata dagli hacker e non si può sapere, ad oggi, con quali conseguenze. Si tratta, lo specifichiamo, di una pura questione di rete aziendale, che non ha nulla a che fare con la rete di telecomunicazioni e i dati dei clienti o dei servizi ad essi associati.

te interna, con limitato accesso ad alcune app, e la causa sarebbe proprio questa.Da noi contattata la scorsa settimana Wind Tre ha negato che si sia trattato di un attacco informatico, “normale manutenzione” ci è stato detto, eppure anche secondo Bloomberg, che avrebbe visionato un memorandum interno, l’infrastruttura informatica di Wind Tre sarebbe stata toccata dagli hacker e non si può sapere, ad oggi, con quali conseguenze. Si tratta, lo specifichiamo, di una pura questione di rete aziendale, che non ha nulla a che fare con la rete di telecomunicazioni e i dati dei clienti o dei servizi ad essi associati.

L’attacco messo a punto dai cinesi è uno dei più devastanti degli ultimi anni, tanto grave che negli Stati Uniti se ne sta interessando direttamente il presidente Biden: le conseguenze per molte aziende americane (e non) potrebbero essere drammatiche.

Gli attacchi iniziano a gennaio. E proseguono indisturbati

Il 5 gennaio del 2021 un ricercatore di DevCore, su Twitter, scrive di aver segnalato ad un vendor quello che può essere considerato uno dei bug si sicurezza più devastanti che siano mai stati trovati. Il vendor è Microsoft, e i bug segnalati si riferiscono a due falle “zero day”, quindi sconosciute, legate ai server di posta Exchange.

Just report a pre-auth RCE chain to the vendor. This might be the most serious RCE I have ever reported! Hope there is no bug collision or duplicate😝

— Orange Tsai 🍊 (@orange_8361) January 5, 2021

In totale le vulnerabilità sono quattro, e Microsoft le chiude d’urgenza con una patch cumulativa il 2 marzo del 2021. Due mesi dopo.

Microsoft, nel report relativo al problema, aggiunge che secondo l’analisi questi exploit sono stati usati solo per alcuni attacchi sporadici. Solo più tardi, mentre cercava di capire come era possible che qualcuno sia riuscito a ottenere l’accesso completo ad un server Exchange, si è resa conto che la cosa era ben più grave.

Le indagini hanno portato ad un gruppo di hacker cinesi legati al Governo, Hafnium, un team organizzato di altissimo livello che prende di mira obiettivi strategici. Utilizzando decine di server privati virtuali ubicati in America, per non destare sospetti legati ad IP cinesi, gli hacker hanno iniziato a colpire una serie di aziende in tutto il mondo, ma soprattutto in Usa: università, aziende di ricerca, enti governativi.

Quando tutto esce allo scoperto gli attacchi si intensificano

Quando tutto esce allo scoperto gli attacchi si intensificano

Quando i problemi sono stati individuati, e Microsoft ha iniziato a lavorare alle patch correttive, gli attacchi del gruppo cinese si sono intensificati. Prima si attaccavano solo obiettivi mirati, poi, utilizzando una botnet, hanno iniziato ad attaccare ogni server esposto sulla rete utilizzando la Outlook Web Authentication page, ovvero la pagina web dalla quale un dipendente di una azienda può collegarsi per leggere la sua posta su server Exchange.

L’esperto di cybersicurezza Brian Krebs, insieme ad alte organizzazioni, ha iniziato a delineare il perimetro dell’attacco: in pochi giorni si è passati dai 30.000 server compromessi ai 150.000 server compromessi in tutti il mondo.

Palo Alto Networks, effettuando una scansione a tappeto sulla rete, ha stimato che ancora oggi ci possano essere circa 125.000 server in tutto il mondo vulnerabili perché ancora le patch di Microsoft non sono state applicate. Come ricordano in molti, in ambito enterprise applicare una patch non è come aggiornare il sistema di un telefono: in molti casi, quando vengono usate soluzioni personalizzate con plug-in esterni, prima di effettuare un aggiornamento ad un componente critico vengono fatti diversi test.

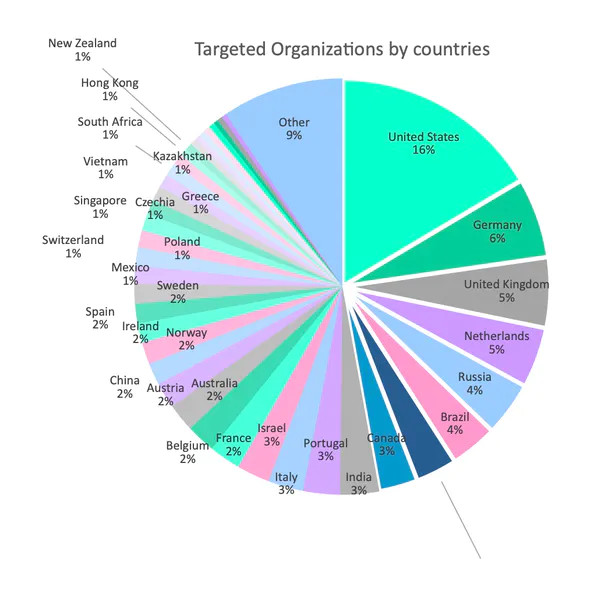

L’attacco si è così propagato in tutto il mondo e vista la gravità della cosa il neo-presidente americano Biden ha istituito una task force per capire i legami e i collegamenti con la Cina e intervenire per proteggere le aziende americane. Sembra infatti che da marzo, quando Microsoft ha rilasciato le patch, al gruppo Hafnium si siano affiancati anche altri gruppi di hacker cinesi. Sulla questione sta indagando anche l’FBI.

Una bomba a orologeria: tutti i rischi

Abbiamo parlato di attacco, ma molti esperti hanno parlato di una vera bomba a orologeria che deve ancora esplodere e per capire il motivo si deve analizzare quelle che sono le singole conseguenze di ogni attacco. Sui server colpiti sono state installate una o più backdoor che permettono ai malintenzionati il controllo totale del server, dalla lettura delle email dell’intera rete aziendale all’accesso di computer sulla stessa rete del server.

Secondo molti esperti quella a cui abbiamo assistito è solo la fase uno: si è piantato un seme, e ora si aspetta che germogli per tornare a raccogliere il frutto. I malintenzionati potrebbero infatti accedere ai server attaccati, avendo installato una backdoor di accesso, per terminare l’attacco.

L’ipotesi più probabile è il furto di dati per alcune aziende specifiche, quelle di importanza strategica, accompagnato dall’installazione di ransomware o di strumenti per il mining di criptovalute per tutti gli altri server. Nel primo caso si tratterebbe di un attacco manuale, nel secondo caso di un attacco a tappeto, per guadagnare soldi con il riscatto o con la vendita delle valute minate.

Alcuni server analizzati, colpiti dall’attacco, avevano più di tre backdoor installate, e la bonifica ha richiesto giorni. Dall’analisi dei log di traffico ricevuti da molti ISP americani, e da coloro che avevano senza saperlo affittato i server americani ai cinesi per gli attacchi, alcune agenzie di cybersecurity sono riuscite a risalire agli indirizzi IP dei server attaccati e stanno avvisando tutti: “fate subito un backup e tenetelo scollegato dalla rete”.

Il rischio che, da un momento all’altro, l’intera rete aziendale possa essere criptata da un ransomware è altissimo.

L’Italia era ed è una delle più colpite

Venerdì, secondo i dati di Check Point Software Technologies, l’Italia risultava uno dei paesi più colpiti dall’attacco. “Check Point Research sta notando centinaia di tentativi di sfruttamento contro organizzazioni sparse in tutto il mondo; tentativi collegati alle quattro vulnerabilità zero-day che attualmente colpiscono Microsoft Exchange Server. CPR ha osservato che, solo nelle ultime 24 ore, il numero di tentativi è raddoppiato ogni due o tre ore. Nel caso in cui un’organizzazione con Microsoft Exchange Server non abbia patchato la versione all’ultima disponibile è da considerarsi una realtà a rischio.

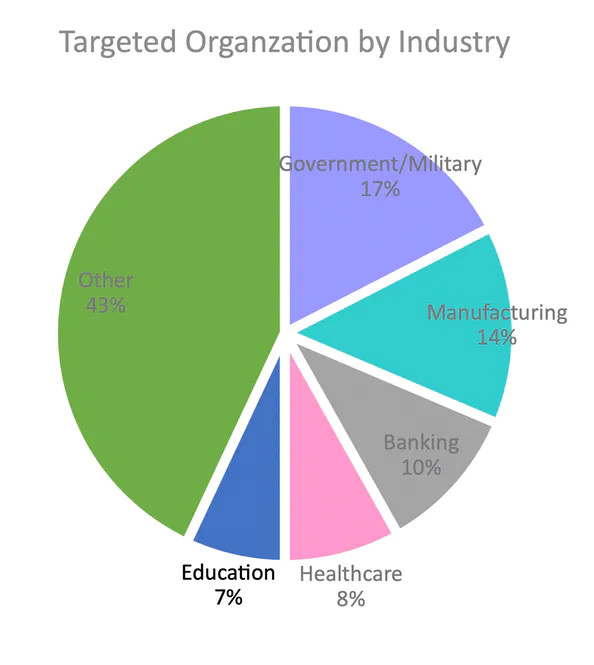

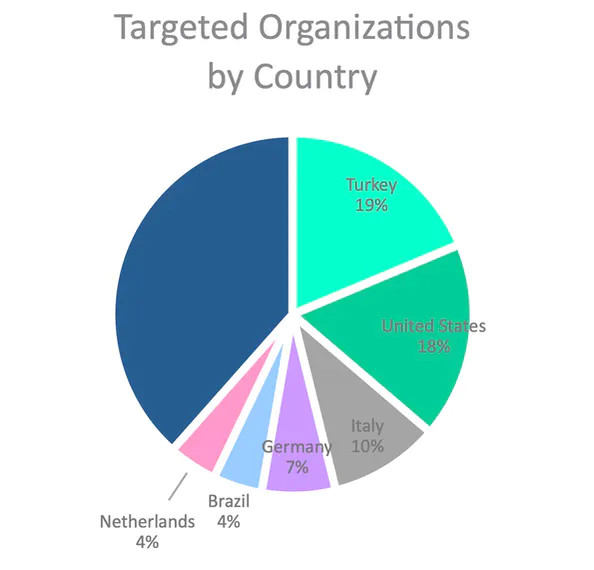

I server compromessi potrebbero consentire a un aggressore non autorizzato di estrarre e-mail aziendali ed eseguire codice dannoso all’interno dell’organizzazione con accessi e privilegi elevati. Il Paese più attaccato è stato la Turchia (19% di tutti i tentativi di sfruttamento), seguita dagli Stati Uniti (18%). Al terzo posto, con una percentuale del 10% c’è l’Italia. Il settore industriale più bersagliato è stato quello governativo/militare (17%), seguito dal settore manifatturiero (14%) e poi da quello bancario (11%)”.

Nel weekend gli attacchi si sono moltiplicati e l’Italia è scivolata all’undicesimo posto: non sono diminuite le aziende colpite, sono aumentati i server attaccati.

WindTre nega tutto. Ma diverse fonti ci confermano l’attacco

Lo scorso weekend (7 marzo) Wind Tre avuto diversi problemi sulla rete interna e diverse app non funzionavano, come i client dei negozi. Lunedì mattina diverse fonti ci hanno segnalato che l’azienda ha dovuto fronteggiare un problema di cyber security eppure Wind Tre, da noi contattata, ha detto che non è successo nulla e che si è trattata di una operazione di manutenzione dei server.

Venerdì Bloomberg ha pubblicato una news riportando l’attacco, dopo aver visionato un memo interno dove l’amministratore delegato di Wind Tre, Jeff Hedberg, spiegava ai dipendenti per quale motivo non si riusciva ad accedere ad alcuni documenti sulla rete interna.

“Tutti voi avete letto delle minacce su larga scala ai sistemi informatici che coinvolgono più di 250.000 aziende e organizzazioni pubbliche in tutto il mondo. In questo contesto, circa 40 computer della nostra azienda hanno subito interruzioni, disservizi e di conseguenza alcuni documenti archiviati nel sistema di file sharing dell’azienda non sono al momento disponibili”.

Cosa può succedere adesso

Le quattro falle di Exchange hanno conseguenze ad oggi incalcolabili. L’impatto sarà maggiore, secondo i consulenti Usa che stanno seguendo la cosa per la Casa Bianca, del già terribile hack di SolarWind.

Il problema vero è che siamo solo alla prima fase, e tantissime aziende ignorano tutt’ora quello che sta succedendo e non hanno ancora applicato le adeguate correzioni. Molte aziende, inoltre, sono state colpite e non se ne rendono conto: da un giorno con l’altro potrebbero trovarsi con l’intera rete criptata.

Sebbene l’Italia sia stata fino a venerdì il terzo paese più attaccato ad oggi, fatta eccezione per l’indiscrezione di Bloomberg legata a Wind Tre, di questo gravissimo attacco nessuno dice nulla. Negli Stati Uniti se ne sta occupando l’FBI e c’è una task force attiva del Governo: la sicurezza delle aziende del Paese è a rischio. Da noi sembra che la cosa stia passando in sordina, e venga tenuta un po’ nascosta, forse anche per le implicazioni legate al GDPR.

Una intrusione simile, in un server di posta, dovrebbe essere segnalata istantaneamente al Garante e proprio per questo abbiamo chiesto all’ufficio stampa se, negli ultimi giorni, c’è stato un aumento delle segnalazioni per data-breach e siamo in attesa di una risposta.

Lascia un commento