Pirati fanno strage di account Office 365 e G Suite attaccando IMAP. I cyber-criminali hanno aggirato il sistema di autenticazione a due fattori sfruttando le debolezze del sistema di posta elettronica.

Ci sono voluti sei mesi di indagini per scoperchiare una delle più grandi campagne di cyber-spionaggio mai individuate ai danni delle aziende.

A illustrare i dettagli di questo mega-attacco che ha compromesso almeno 100.000 account aziendali è Proofpoint, che nel suo report spiega la tecnica utilizzata e snocciola i numeri relativi a un’operazione di infiltrazione che ha pochi precedenti nella cronaca.

Si tratta di un classico attacco di brute forcing “intelligente”, che ha preso di mira i servizi IMAP di G Suite e Office 365. La scelta di puntare sul servizio di posta elettronica ha una motivazione ben precisa: non prevede l’uso di sistemi di autenticazione a due fattori previsto invece per il login ai servizi cloud di Microsoft e Google.

Non solo: bilanciando con attenzione il numero di tentativi di login, i pirati sono riusciti a passare inosservati, facendo in modo che gli attacchi di brute forcing venissero registrati come semplici tentativi falliti di accesso da parte degli utenti.

La tecnica viene chiamata password spraying e prevede di invertire la tecnica normalmente usata per il brute forcing: al posto di provare numerose password su un singolo account, si prova la stessa password su un gran numero di account. In questo modo i tentativi di accesso vengono “diluiti” e non scatta nessun allarme a livello di sicurezza.

La parte sorprendente, oltre all’ampiezza di un attacco che avrebbe “toccato” il 2% degli account attivi nel mondo, è la percentuale di successo. I pirati sarebbero infatti riusciti a compromettere l’1% degli account presi di mira.

Può sembrare poco, ma quando si girano i dati in un altro modo, si scopre che questo significa che sono stati violati 15 su 10.000 degli account attivi al mondo o, ancora, che il 40% degli utilizzatori monitorati dai ricercatori hanno subito una violazione nei loro sistemi.

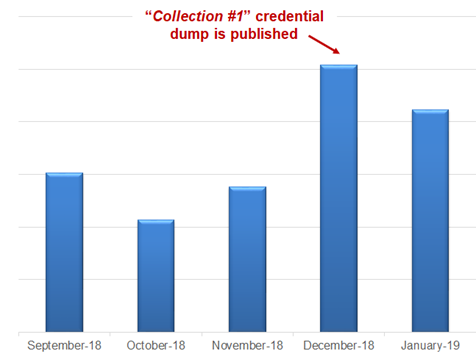

Secondo gli analisti di Proofpoint, i pirati avrebbero ottenuto questi risultati straordinari grazie all’uso del credential stuffing, cioè utilizzando i database contenenti credenziali rubate (come il gigantesco Collection#1) per creare varianti delle password più utilizzate.

Il grafico qui sopra, che rappresenta il numero di attacchi riusciti per ogni mese, sembra confermare questa analisi. Le violazioni andate a segno, infatti, hanno un picco proprio quando è comparso Collection#1.

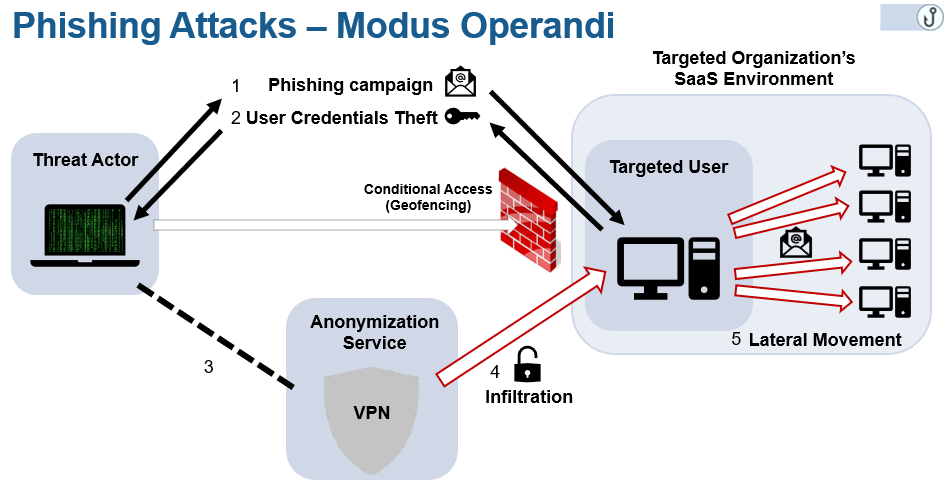

Gli attacchi, a quanto si legge, sarebbero partiti da migliaia di dispositivi compromessi (per la maggior parte router e server) dislocati un po’ ovunque nel mondo. La maggior parte degli attacchi rilevati risultano provenire dalla Nigeria (40%) e dalla Cina (26%).

Nel considerare questi dati, però, è bene tenere presente che i cyber-criminali utilizzano sistemi di VPN per nascondere la vera origine degli attacchi e queste informazioni, di conseguenza, indicano solo dove si trovano i principali “punti di uscita” che usano.

Ma qual è lo scopo dei cyber-criminali che stanno portando questo vero assalto agli account di aziende e organizzazioni in tutto il mondo?

Il report spiega che gli attacchi agli account Office e G Suite sono solo il primo passo per una più ampia attività criminale, che prevede l’uso di classiche tecniche di “movimento laterale” all’interno dei sistemi.

Tutta la vicenda, in buona sostanza, mette in luce ancora una volta come l’utilizzo dei servizi cloud abbia notevolmente ampliato la superficie di attacco a disposizione dei pirati, che possono contare su nuovi strumenti di attacco e sulle difficoltà che gli esperti di sicurezza stanno vivendo nel controllare infrastrutture sempre più “atomizzate”.

Lascia un commento